패스트캠퍼스 챌린지 18일차

AWS를 활용하여 Internet Gateway와 Routing Table의 생성

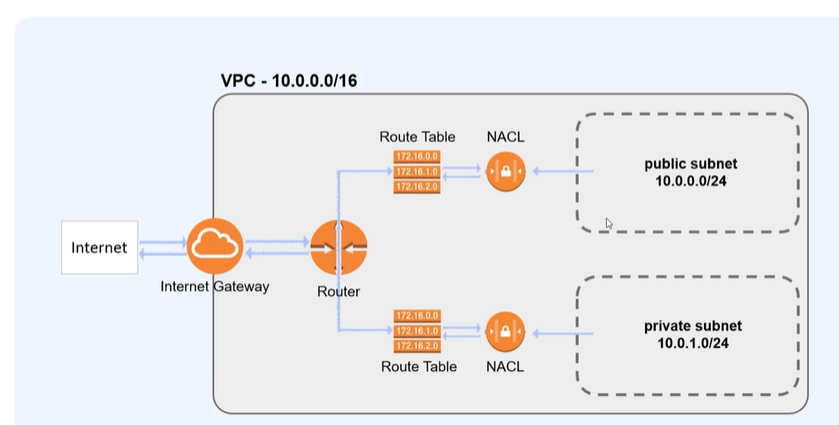

저번에 VPC와 Public Subnet, Private Subnet을 만들긴 했으나 어차피 Routing table에 따라서 Internet Gateway로 가느냐 마느냐가 규정되기 때문에 VPC에서는 Routing table이 가장 중요하다.

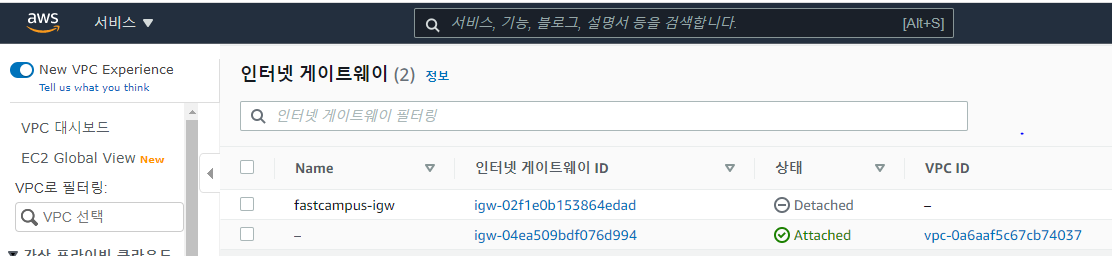

Internet Gateway만들고 설정하기

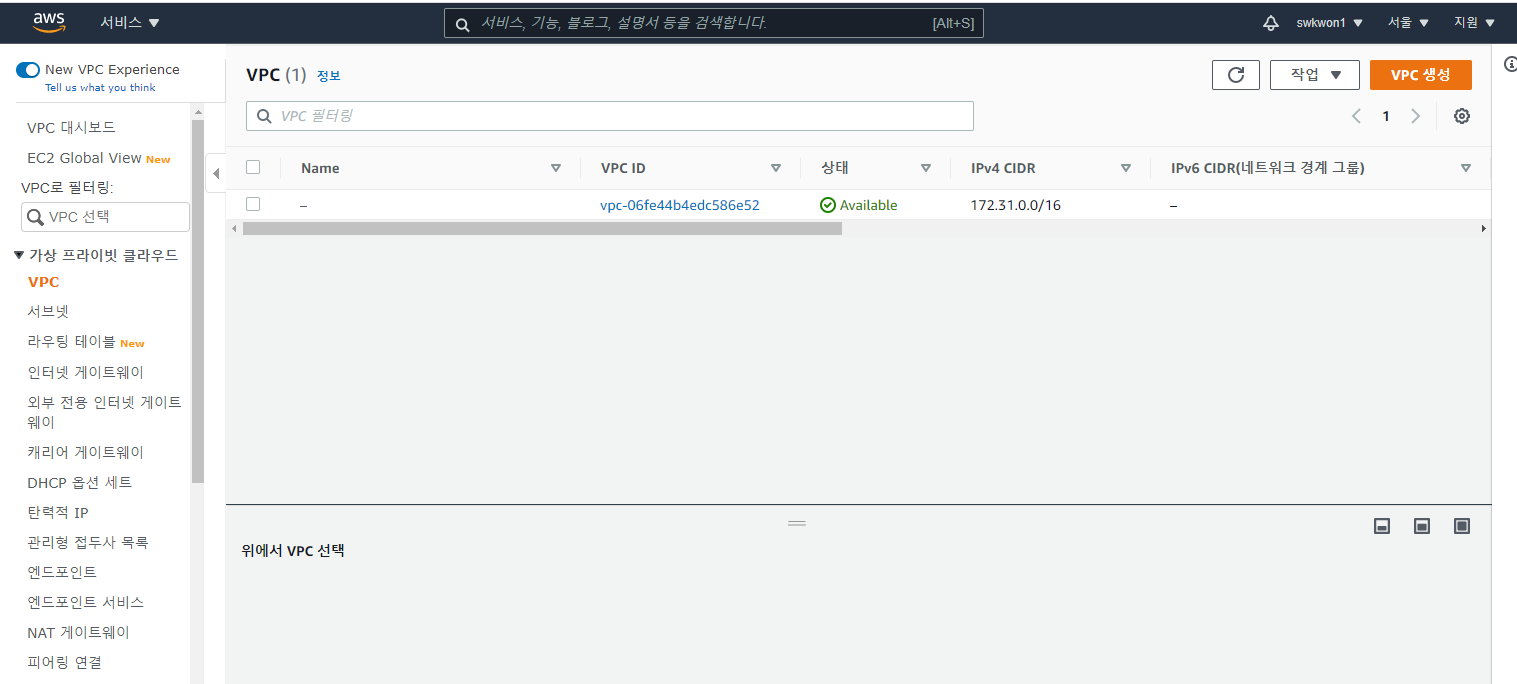

1) AWS 로그인 > VPC입력

2) 인터넷 게이트 웨이 생성 > 정보 입력

3)상태 조회 - Detached(주의 아래는 기본 VPC의 igw)

Detached - 어떤 VPC에도 연결이 되어 있지 않다! - 연결시켜주기 위해서 아레와 같이 작업 > VPC에 연결 클릭

VPC 선택

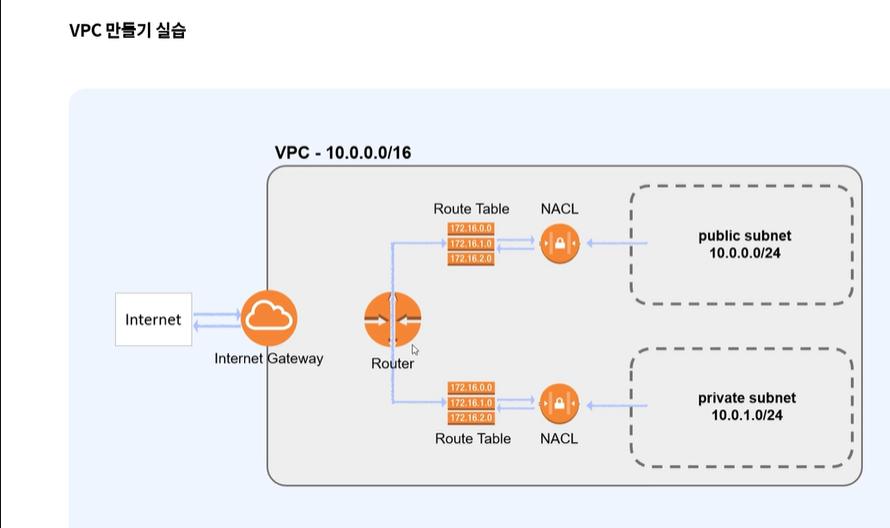

현재 상태

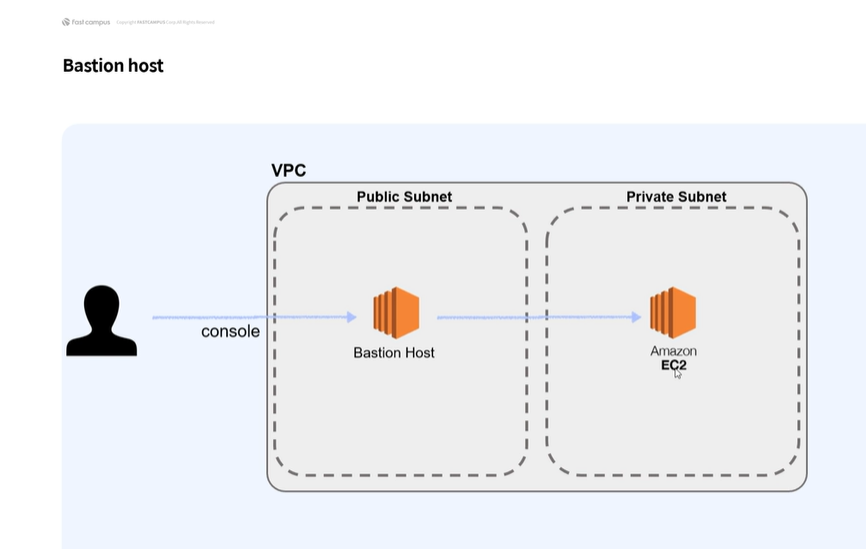

- VPC(Public subnet/ Private subnet) / IGW 생성

- VPC와 IGW는 연결했지만 IGW와 Subnet을 연결해 주지는 않은 상태

- 즉, 루트테이블을 연결하지 않았음.

- 명시적으로 지금까지 루트테이블을 만든 적은 없지만 VPC를 만듦으로써, 기본적인 루트테이블 양식은 만들어져 있음. 그러나 인터넷으로 나가지는 못함.

Routing table 설정 필요

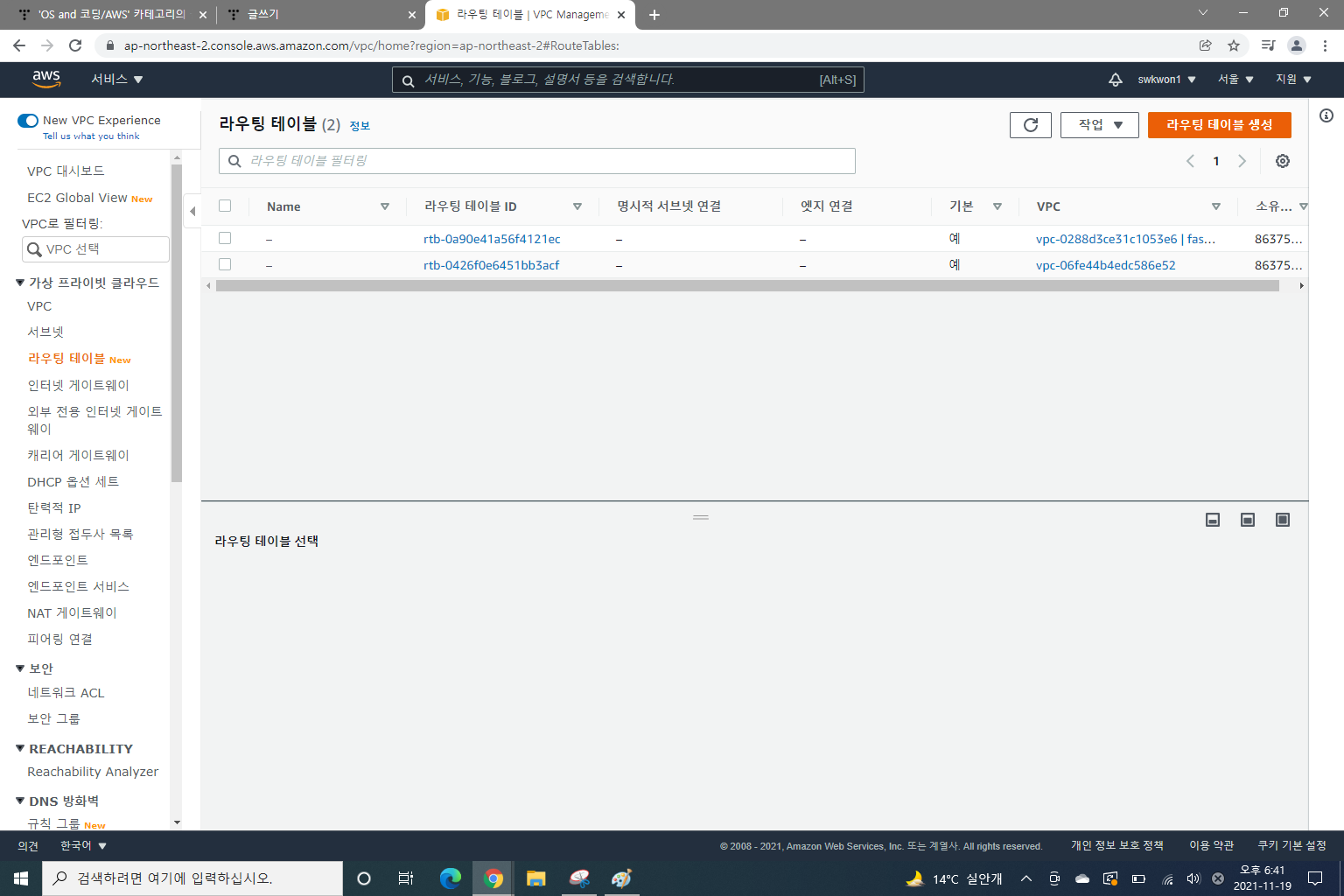

라우팅 테이블 설정

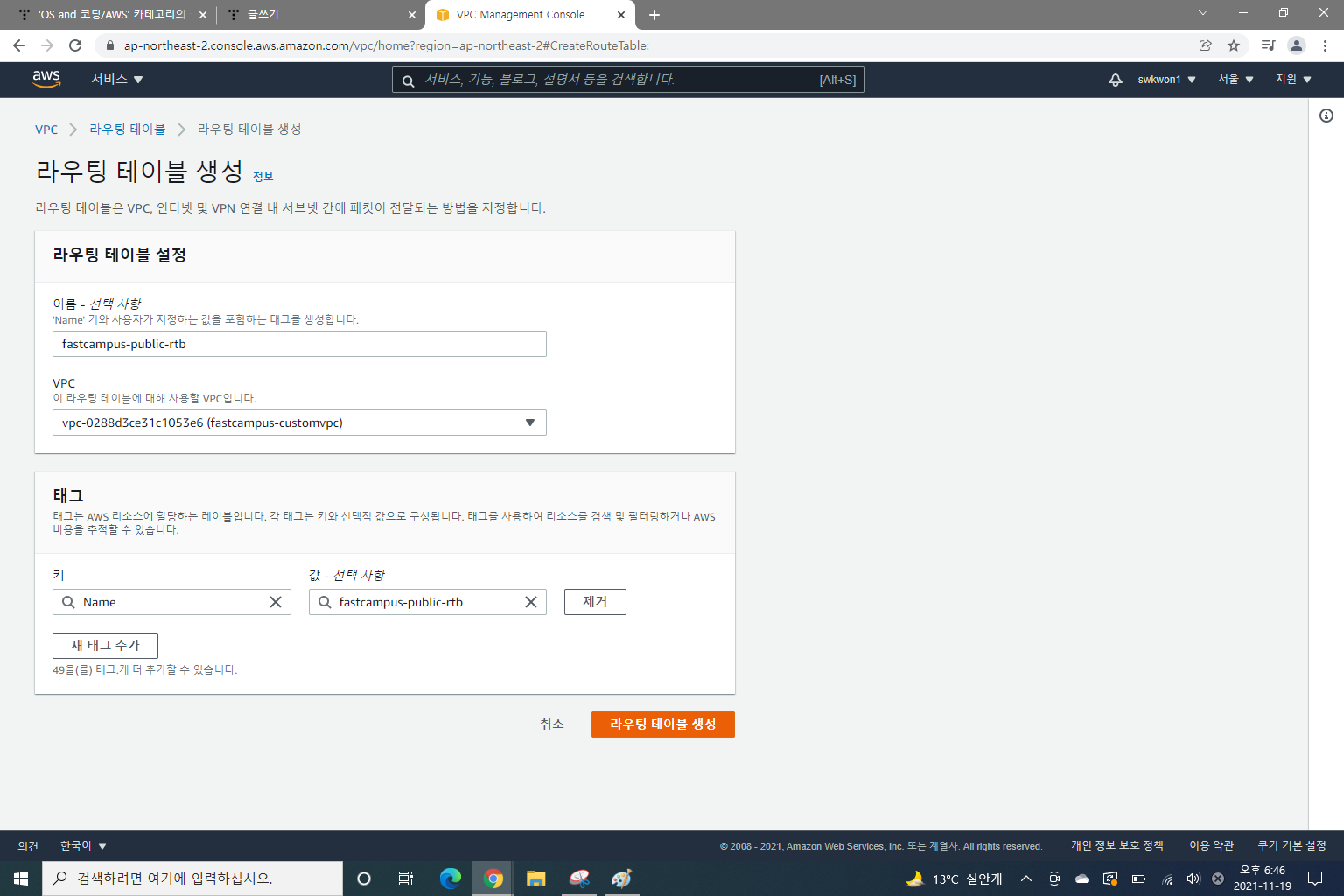

1) 라우팅 테이블 생성

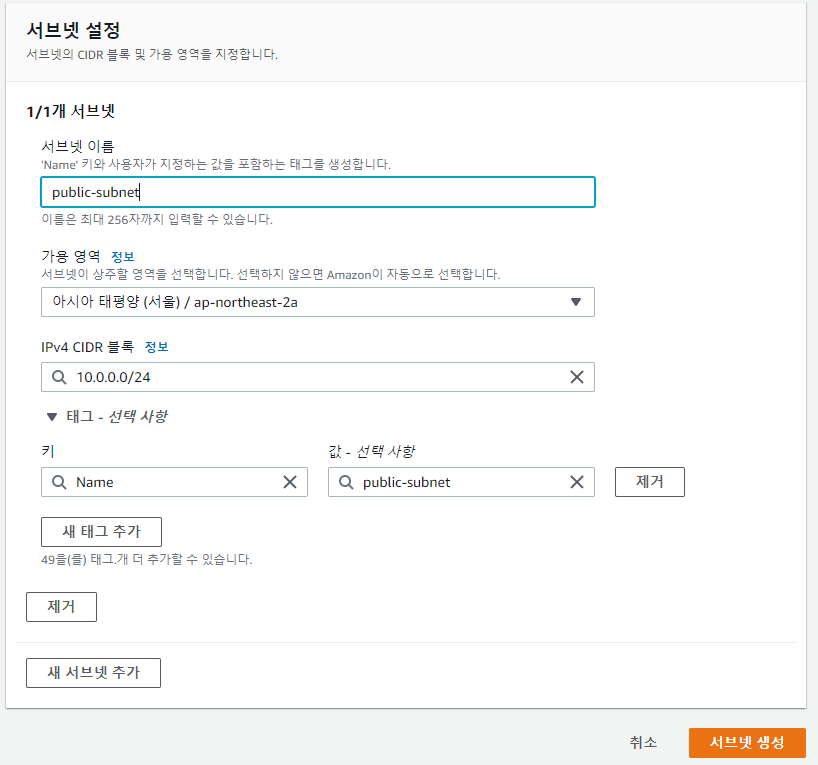

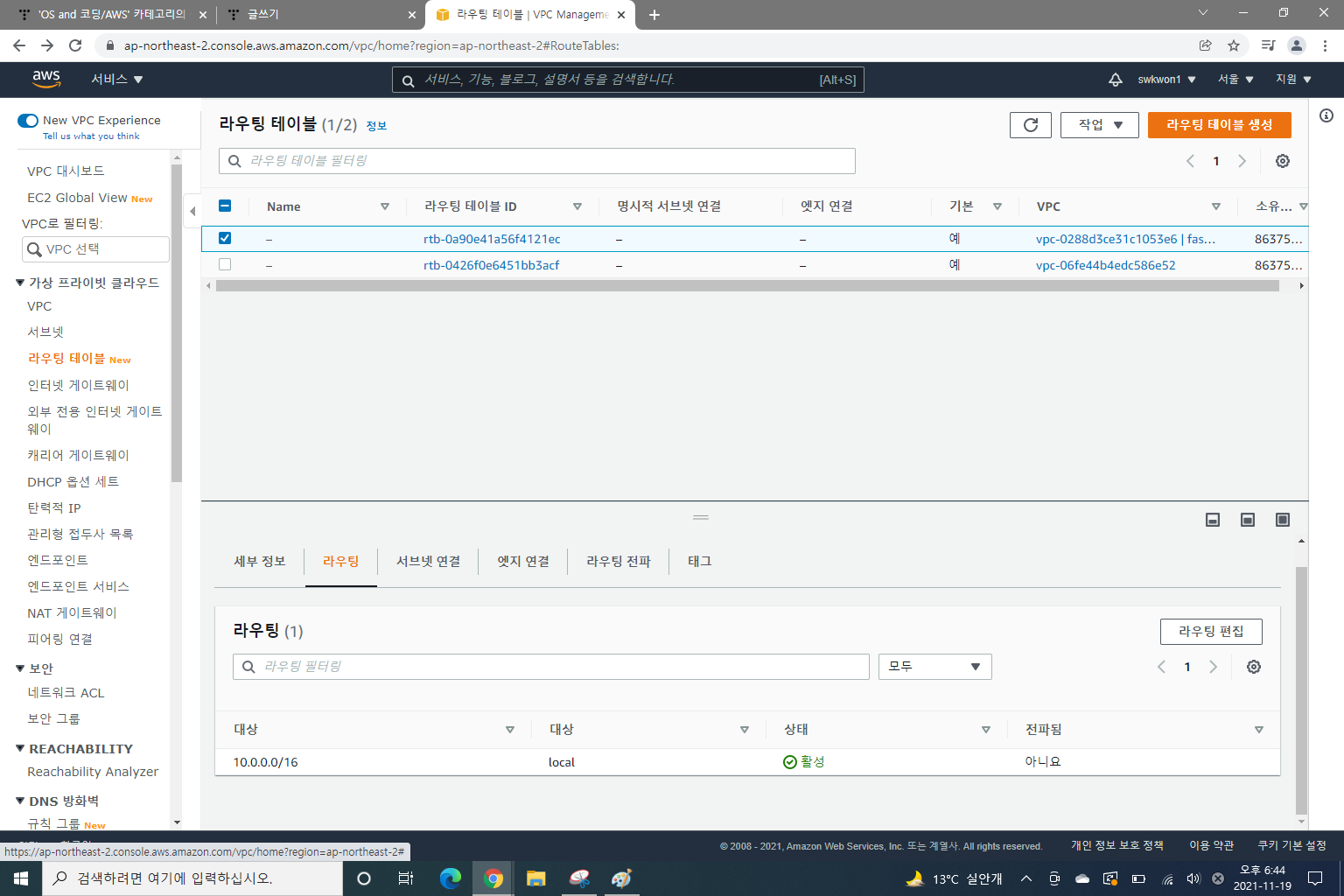

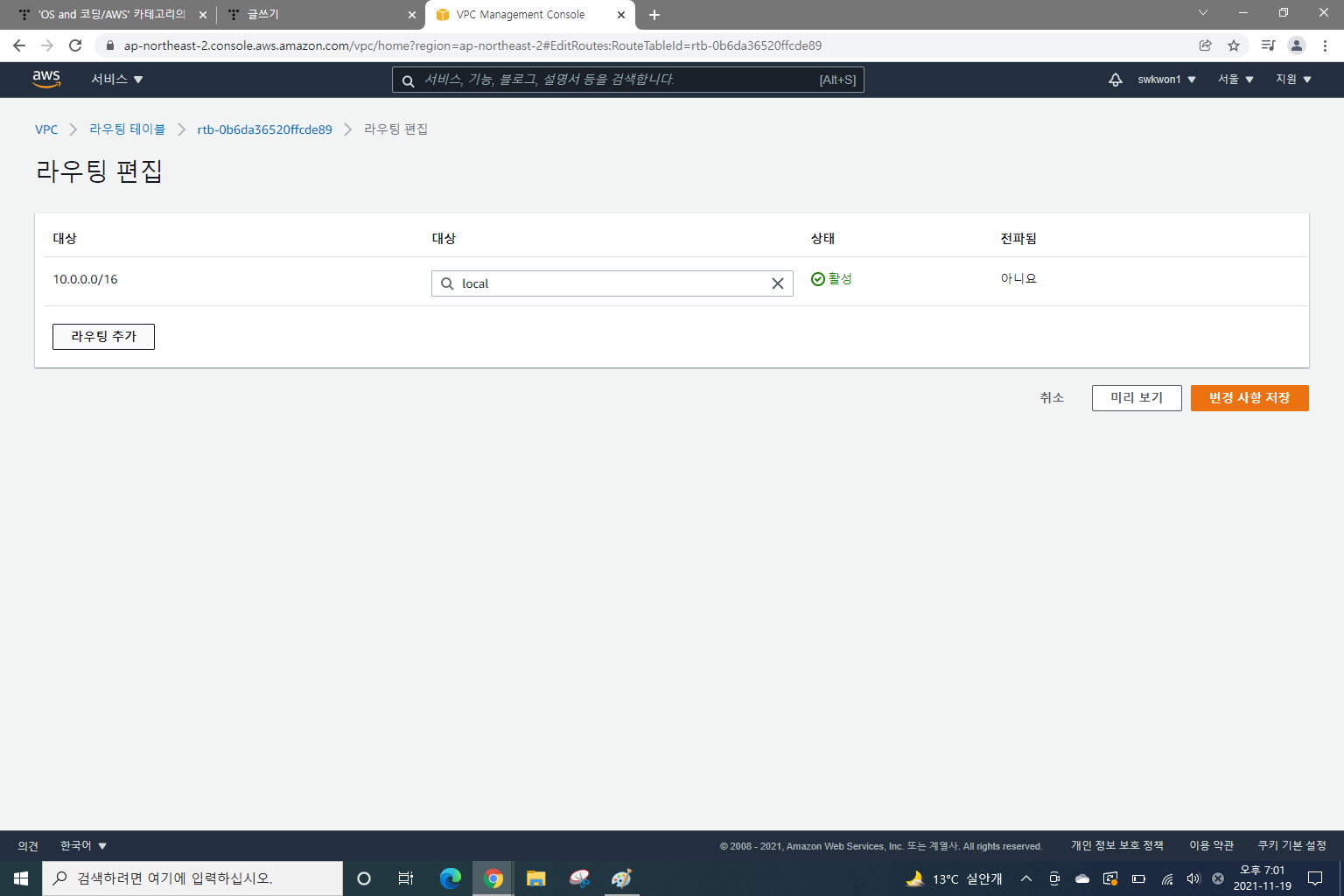

라우팅 테이블은 Public으로 가는 라우팅 테이블, Private으로 가는 라우팅 테이블이 각각 설정되어야 함. 그런데 현재 기본 라우팅 테이블을 보면

위 사진과 같이 무조전 10.0.0.0/16으로 가게 되어 있음. 따라서 따로 라우팅 테이블을 만들어야 함. 먼저 public에 해당하는 라우팅 테이블을 생성해 주자.

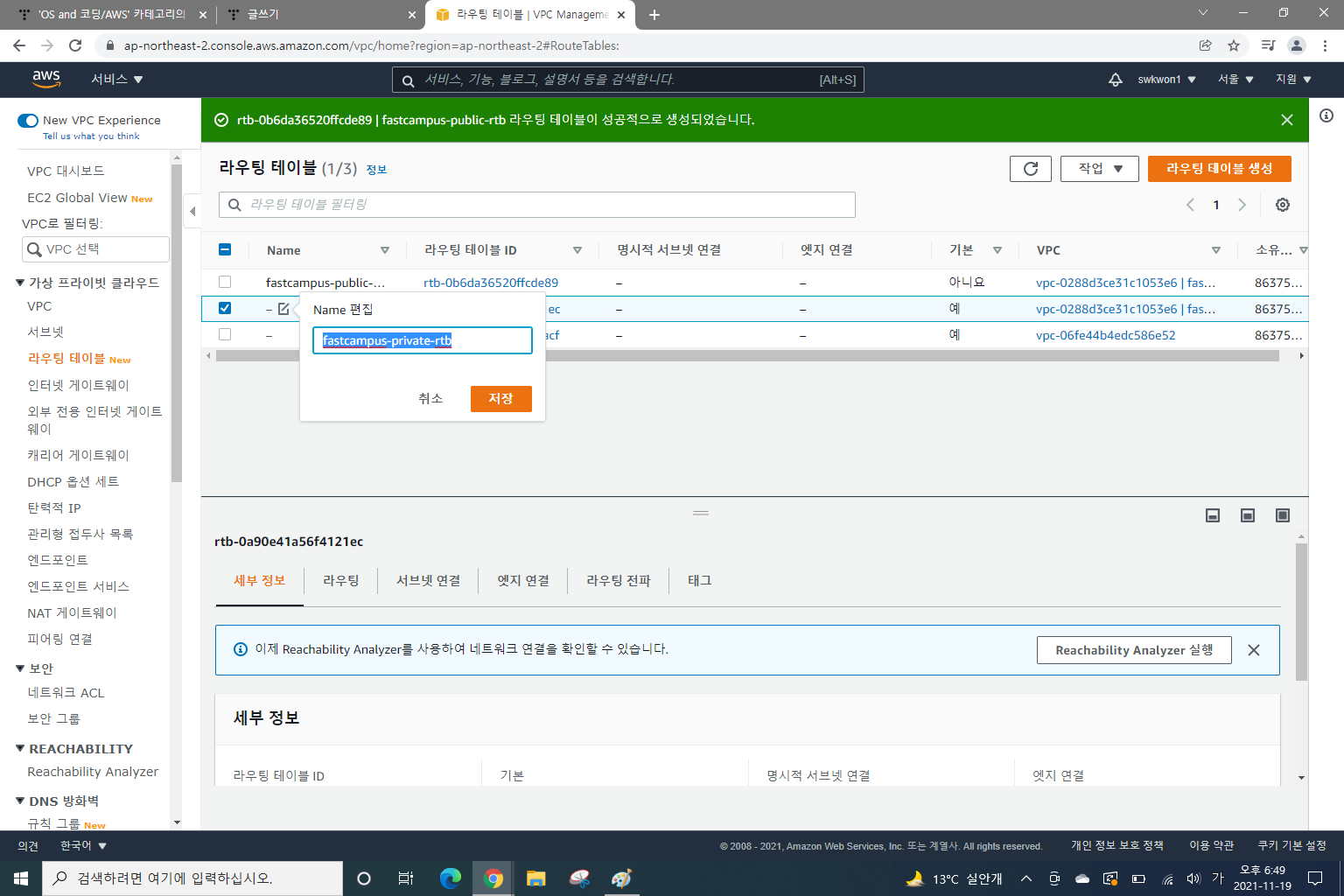

private라우팅 테이블은 어차피 내부에서만 연결하는 것(10.0.0.0/16)이므로 기본 라우팅 테이블의 이름을 바꿔주자.

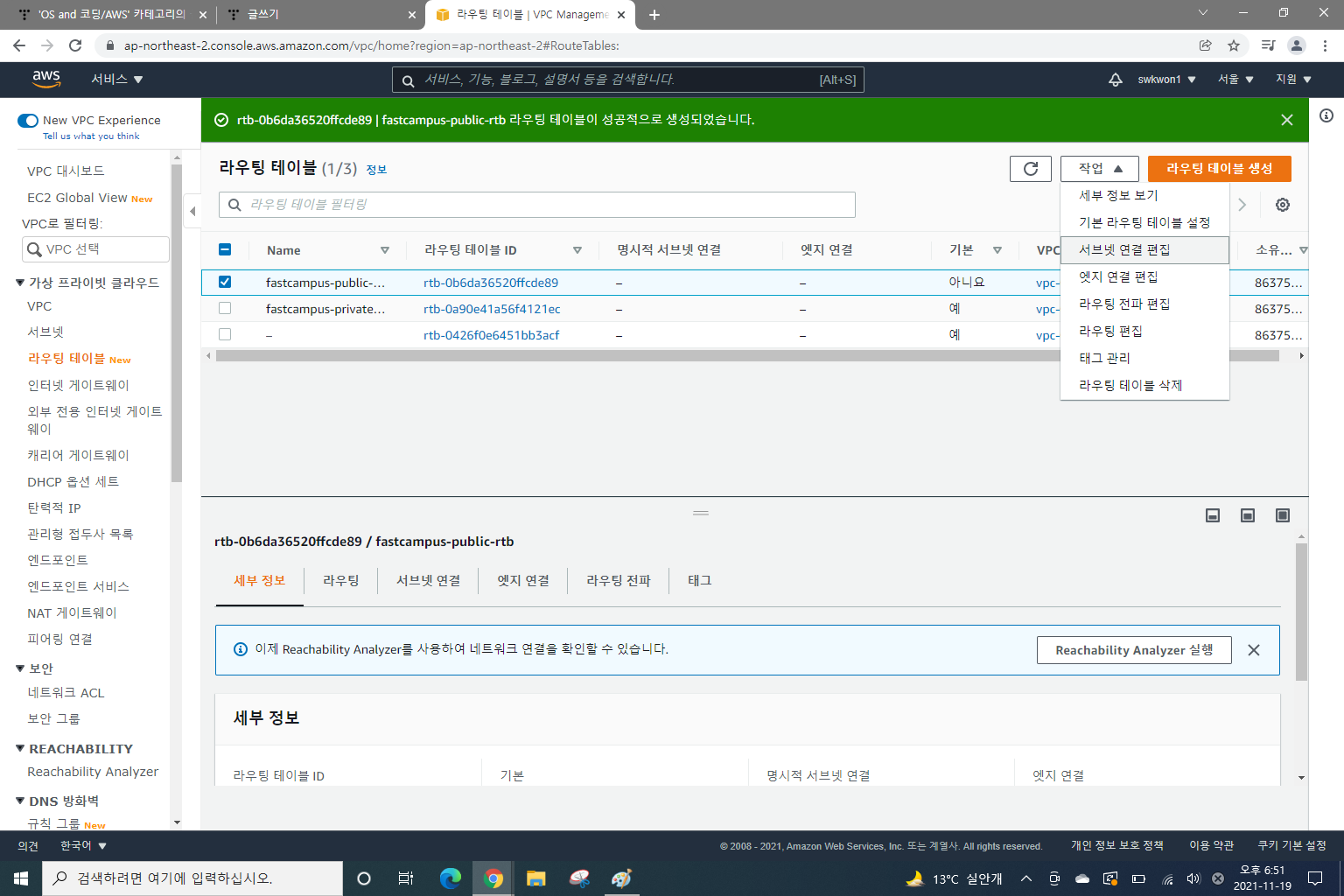

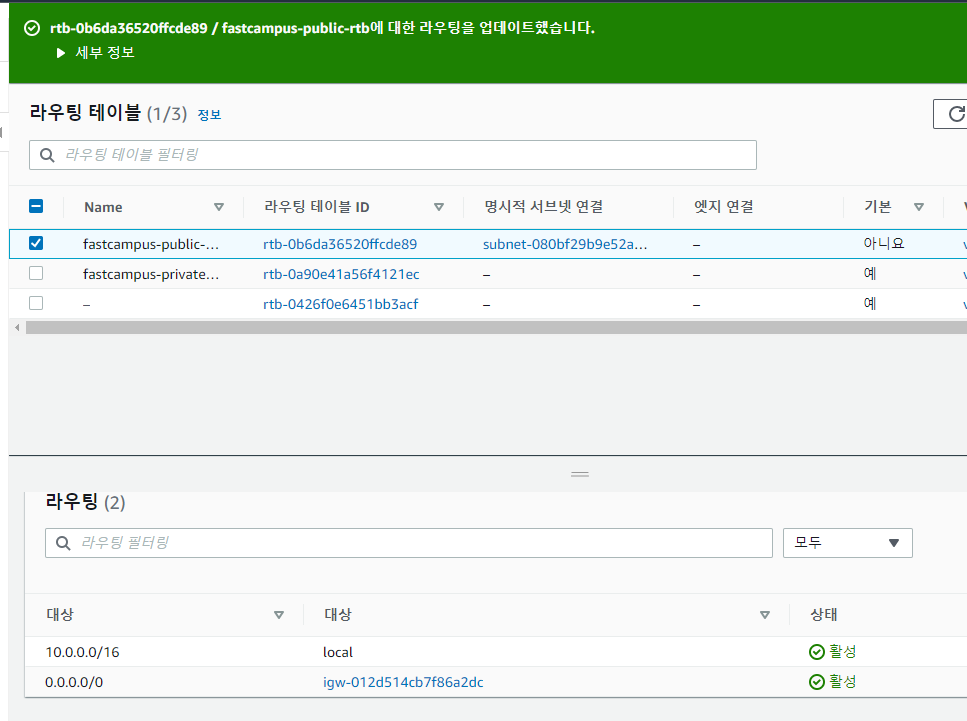

그런데 여기서 public 라우팅 테이블이 아직 어떠한 서브넷에도 연결되어 있지 않으므로 연결시켜 줘야 함.

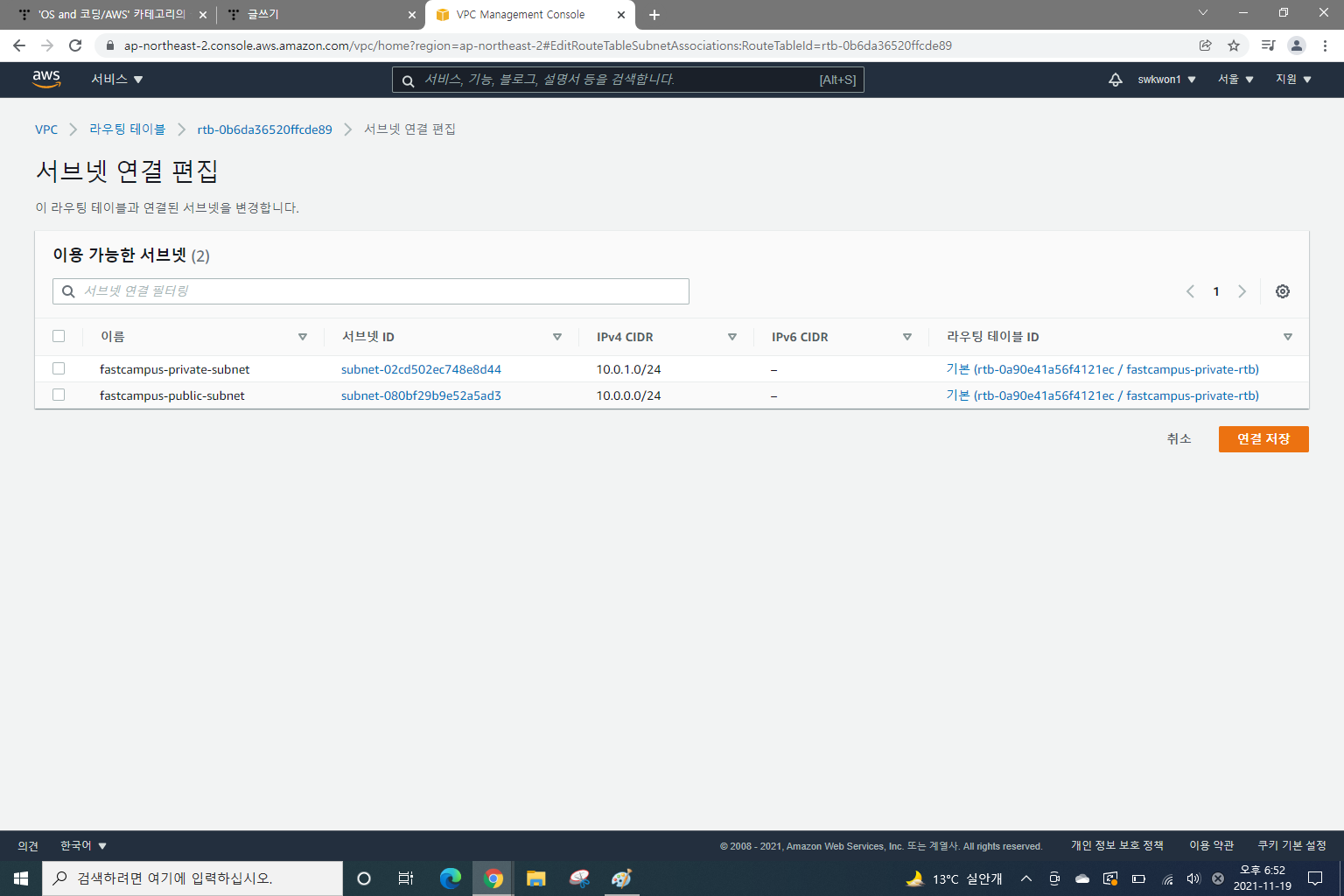

=> 서브넷 연결 편집

현재 public 라우팅 테이블을 편집하고 있으므로 public subnet으로 연결

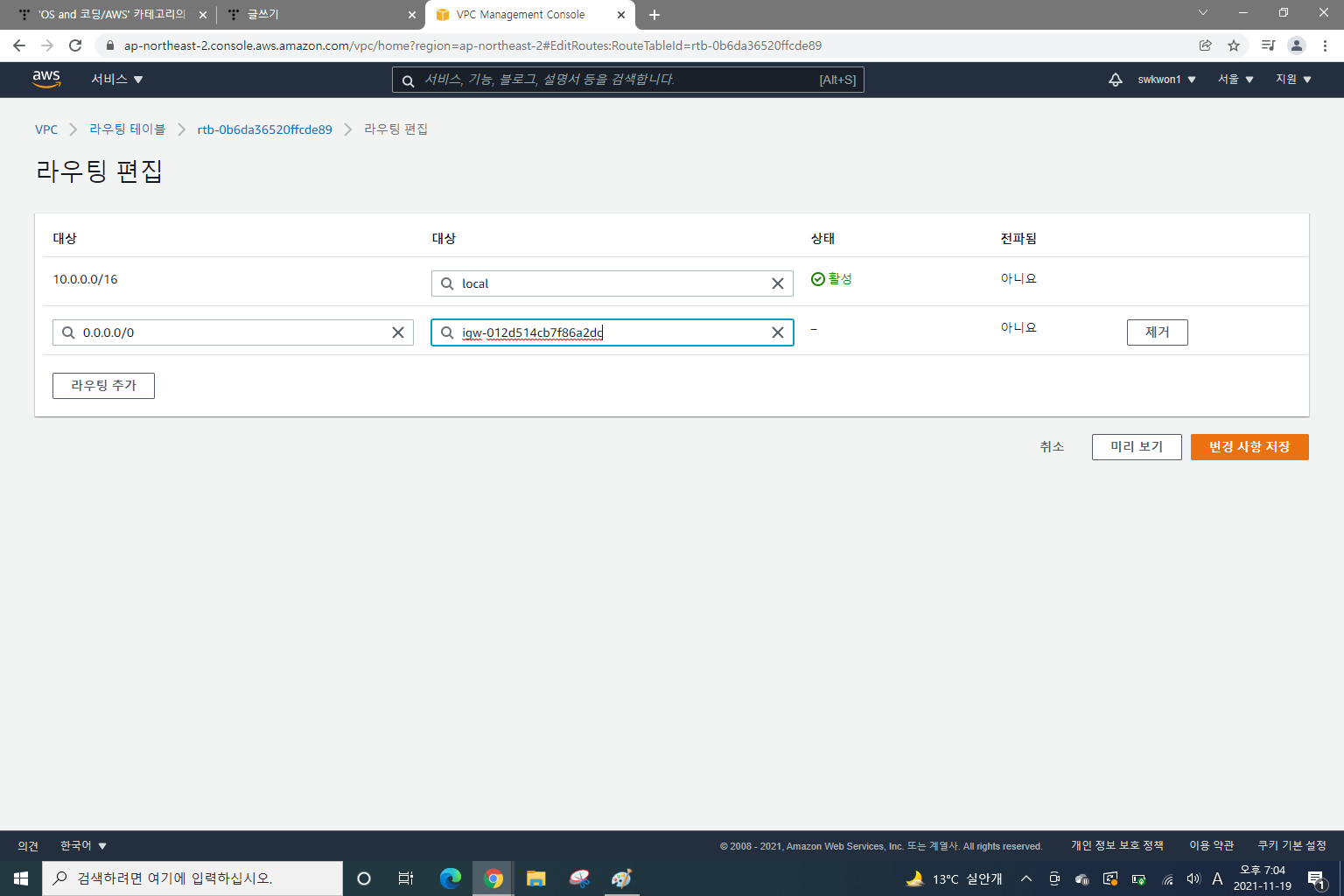

2) 라우팅 테이블 편집

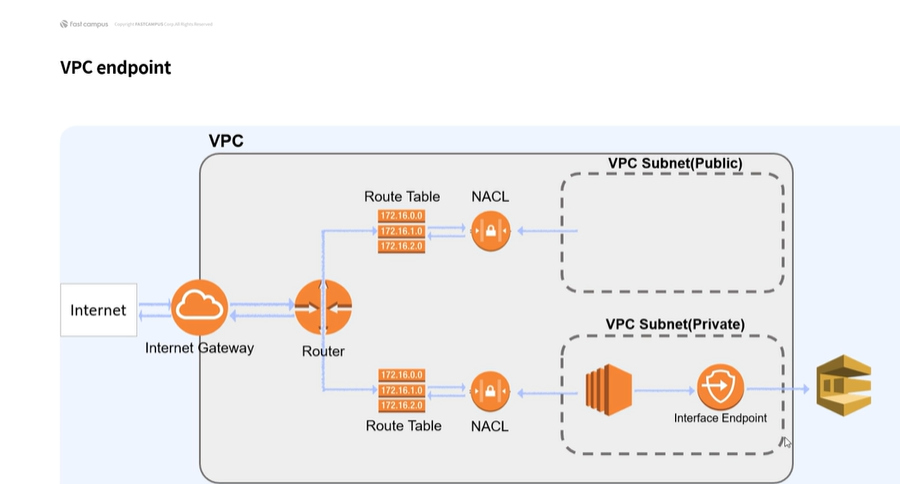

- private에 대해서는 별다른 정책이 필요 없지만 public은 기존의 것 외에는 igw로 나가야 하므로 새로운 row의 추가가 필요함.

라우팅 추가 클릭

참고) 정책은 위에서 아래로 순서대로 적용

3) 확인

현재 상황

NACL 설정 - 및 실습

본 포스팅은 패스트캠퍼스 환급 챌린지 참여를 위해 작성 되었습니다.

#패스트캠퍼스 #패캠챌린지 #직장인인강 #직장인자기계발 #패스트캠퍼스후기 #한 번에 끝내는 AWS 인프라 구축과 DevOps 운영 초격차 패키지 Online!

마이페이지 | 패스트캠퍼스

성인 교육 서비스 기업, 패스트캠퍼스는 개인과 조직의 실질적인 '업(業)'의 성장을 돕고자 모든 종류의 교육 콘텐츠 서비스를 제공하는 대한민국 No. 1 교육 서비스 회사입니다.

fastcampus.co.kr