패스트캠퍼스 챌린지 23일차

오늘은 야근을 하고 온 관계로 실습은 못할 것 같아서 바로 다음 챕터에서 뭘 하는 지 보기 위해 다음 챕터 개요를 보기로 했다. 그러면 진행을 해보자.

모놀로지식 아키텍쳐 vs 마이크로 서비스 아키텍쳐 - 차이

모놀로지식 아키텍쳐(서비스를 개발 할 떄 어떤 기능을 하나로 묶어서 관리하는 것)

End-to-End 서비스가 용이

=> 실제로 서비스가 구동되는 처음-끝까지의 모습을 한 번에 확인하기가 용이

=> 간단한 서비스를 빠르게 만들 수 있음.

=> 단점:

- 작은 수정사항이 발생해도 전체를 다 바꿔야 할 수 있음. 따라서 유지보수 어려움

- 서비스가 커지면 구동시간이 늘어날 뿐만 아니라 일부분의 오류가 전체에 영향을 미칠 수 있음.

- 각 기능에 따라 다른 언어를 쓸 수 없음. => 한 통에다 다 관리를 하기 떄문임.

서비 스를 개발 할 떄 그런 다양한 기능들을 잘 게 쪼개서 관리하는 것(마이크로 서비스 아키텍쳐)

마이크로 서비스 아키텍쳐(서비스를 개발 할 때 거대한 - 여러가지 기능이나 로직이 있는 것 - 것을 잘 게 쪼갠 집합체로 보는 것)

- 유지보수가 용이 - 기능 A에서 에러가 나면 각각을 따로 관리하므로 A만 보면 됨.

- 거대한 서비스도 빠르게 수정 가능하다. (모놀로지는 한 번에 관리하므로 코드를 다 뜯어 봐야 함)

- 각 기능에 따라 다른 언어를 선택 할 수 있음. ( Web: JAVA, 머신러닝: Python...)

<=> 단점: 기능이 분리되어 있고 상호작용하므로 모니터링이 힘듦.

End-to-End 서비스 구동이 불편(테스트 불편): 모놀로지는 통으로 개발하므로 상대적으로 빠르게 개발 - 테스트 하는 것이 가능하지만 마이크로 서비스는 개발 - 테스트가 느림.

DevOps는 처음에 모놀로지식으로 개발해서 최종적으로 마이크로 서비스로 운영하여 편리하게 운영 하는 것이 목표 - 물론 초기에는 시장성을 보기 위해 모놀로지식으로 개발하는 것이 좋음!

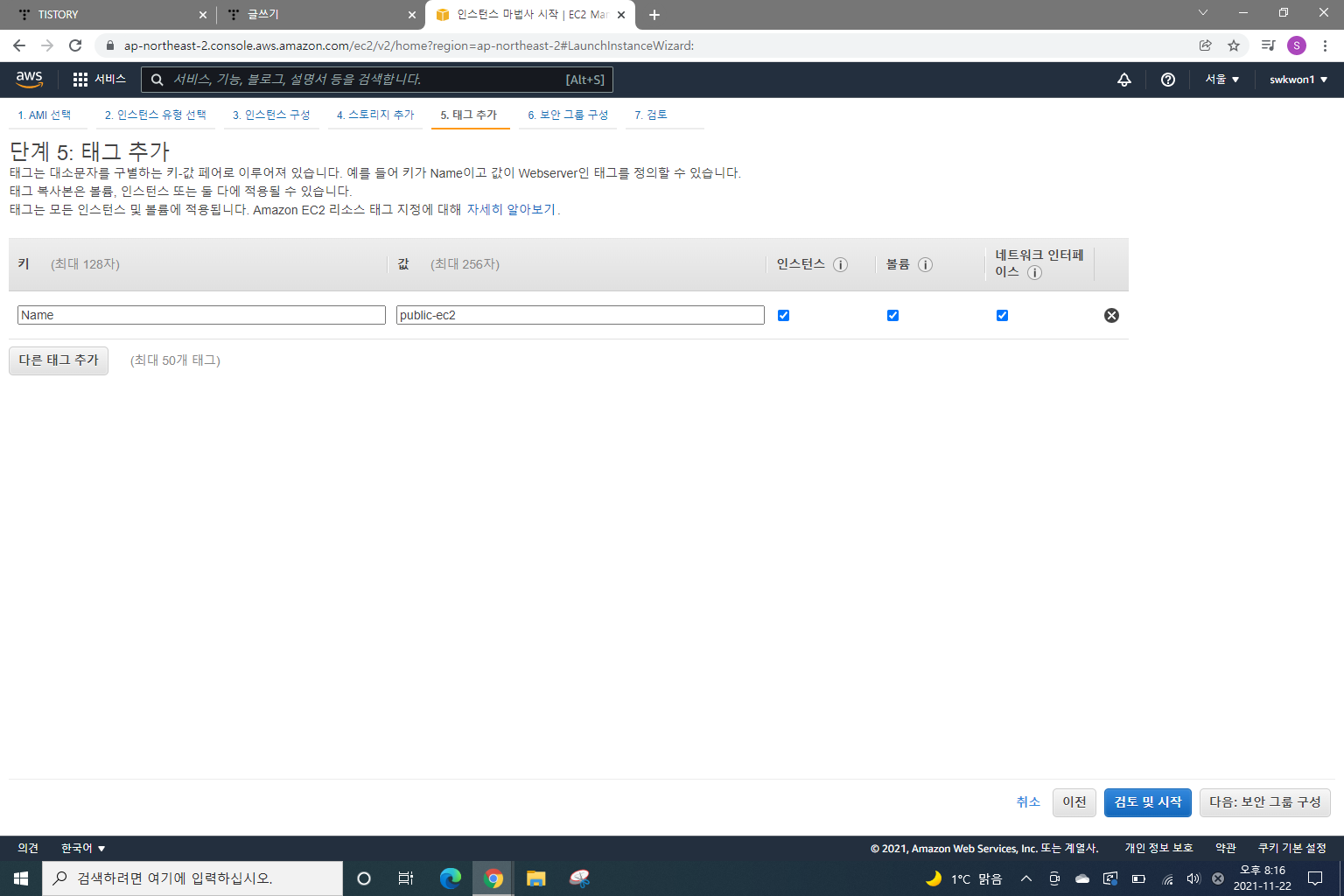

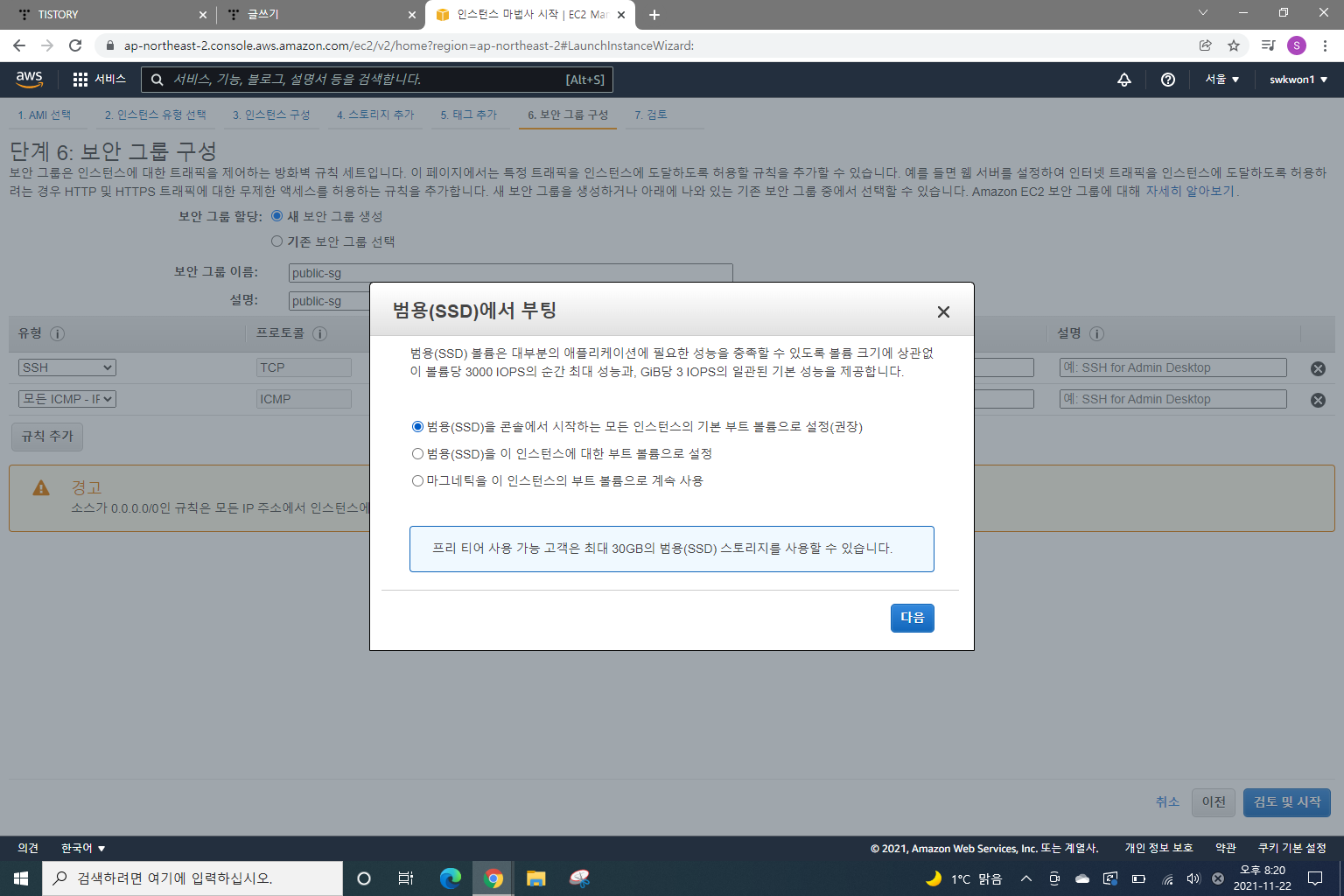

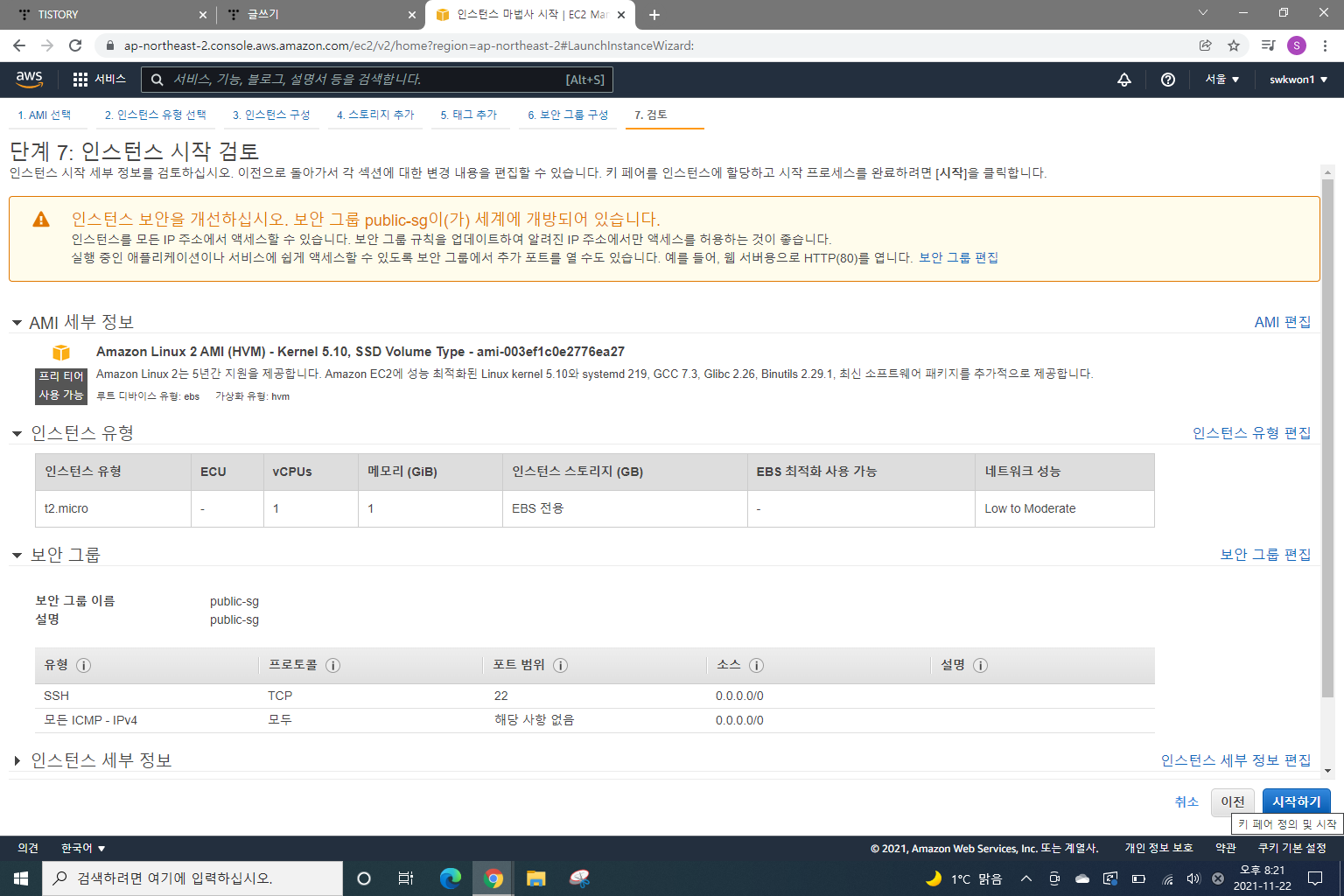

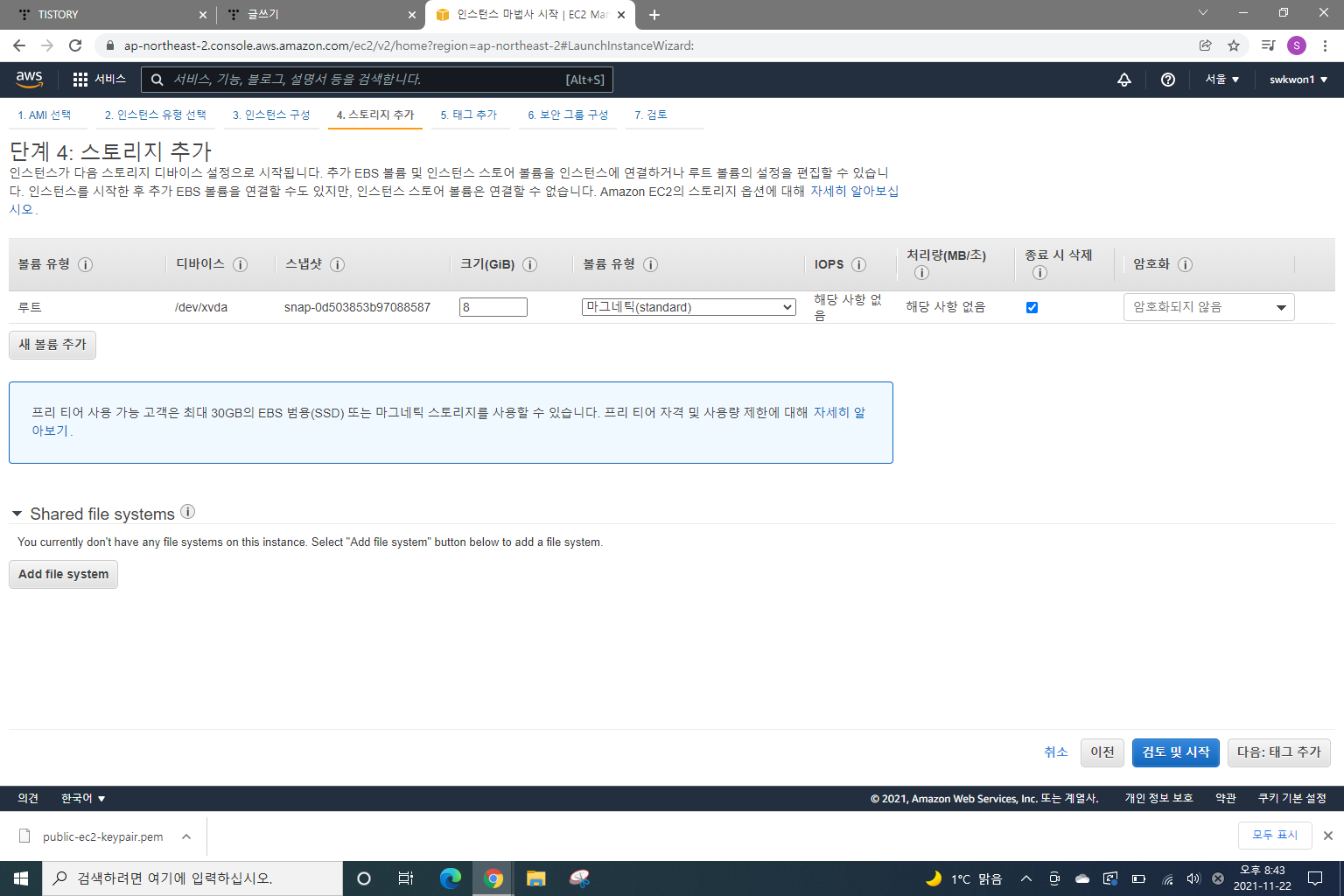

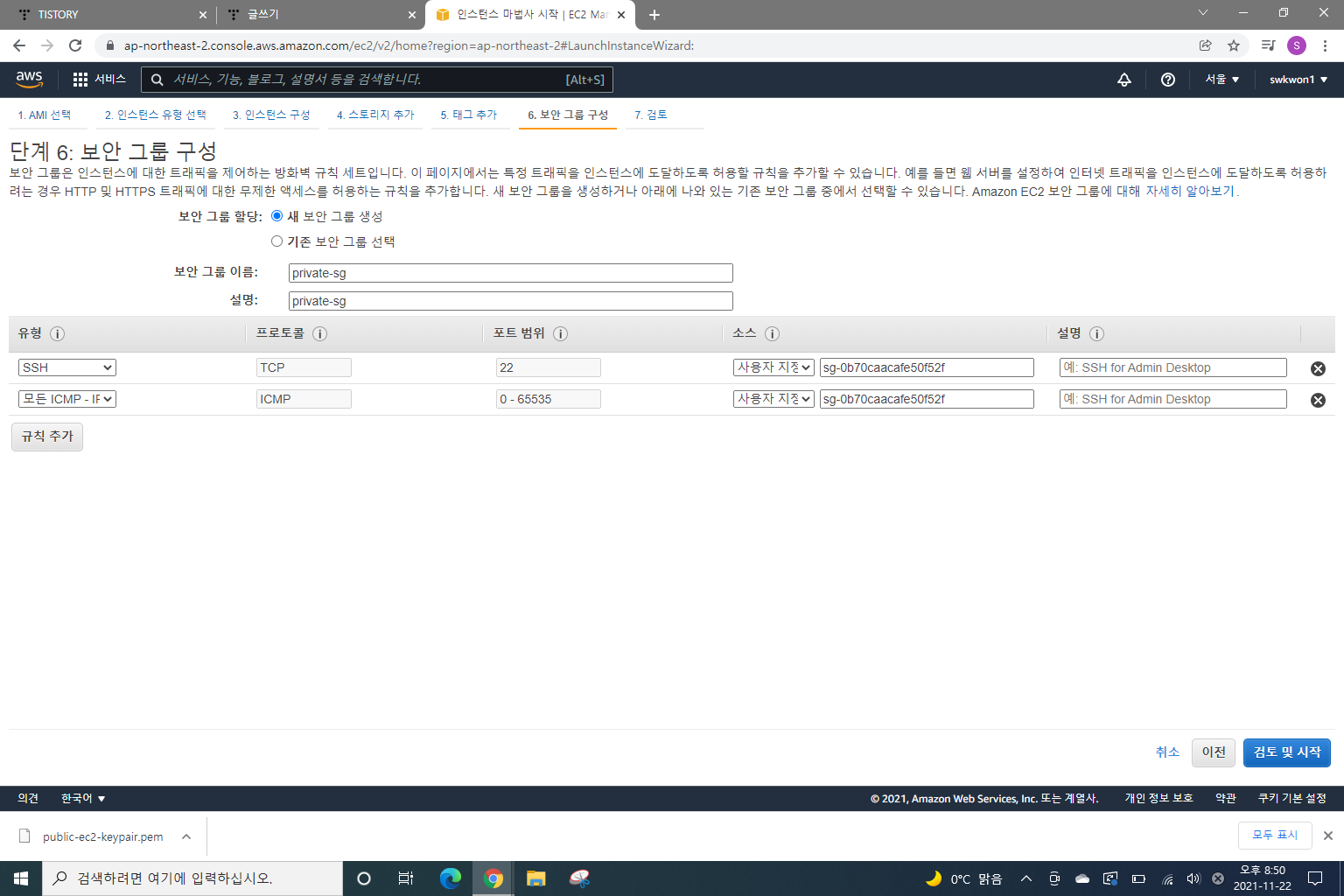

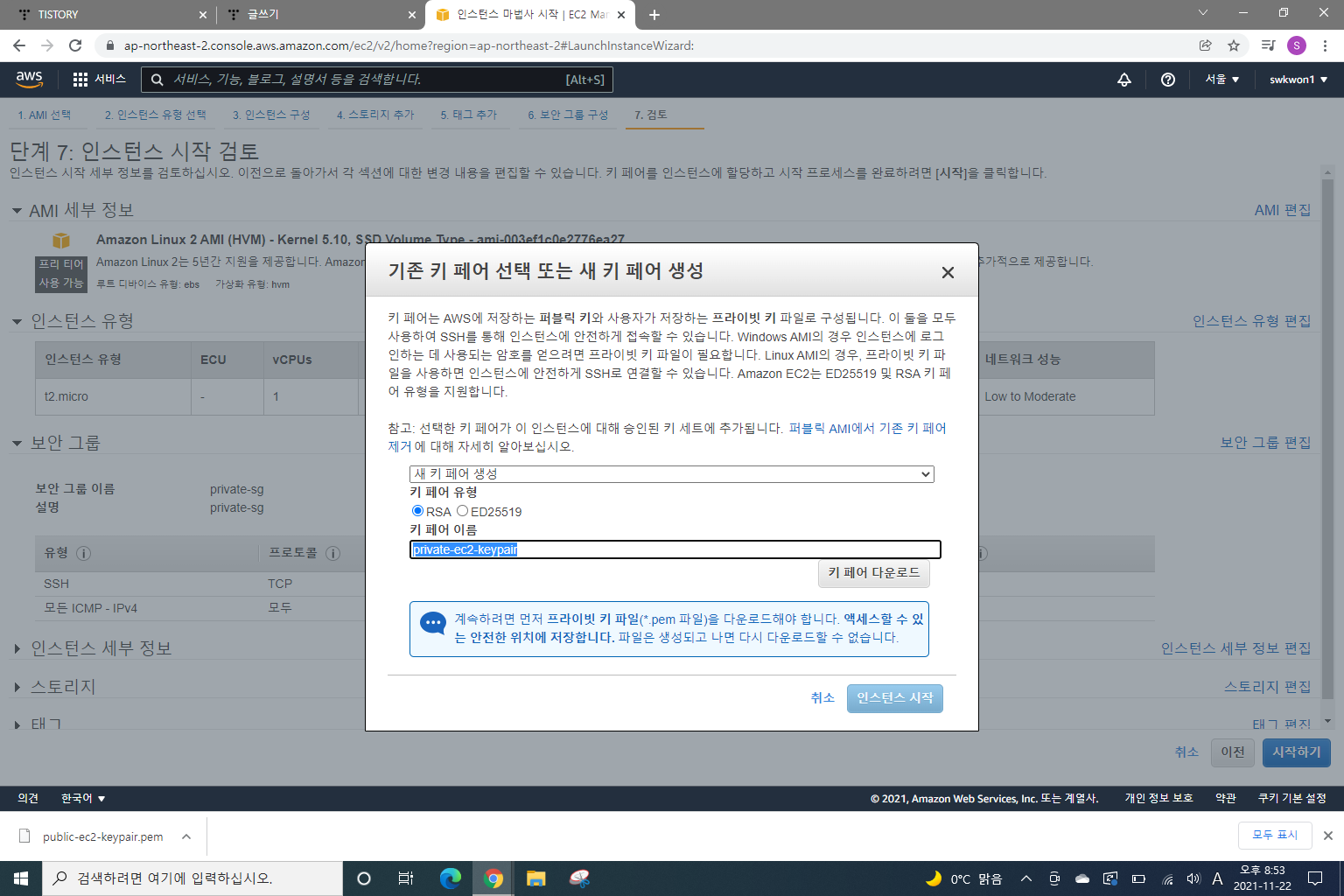

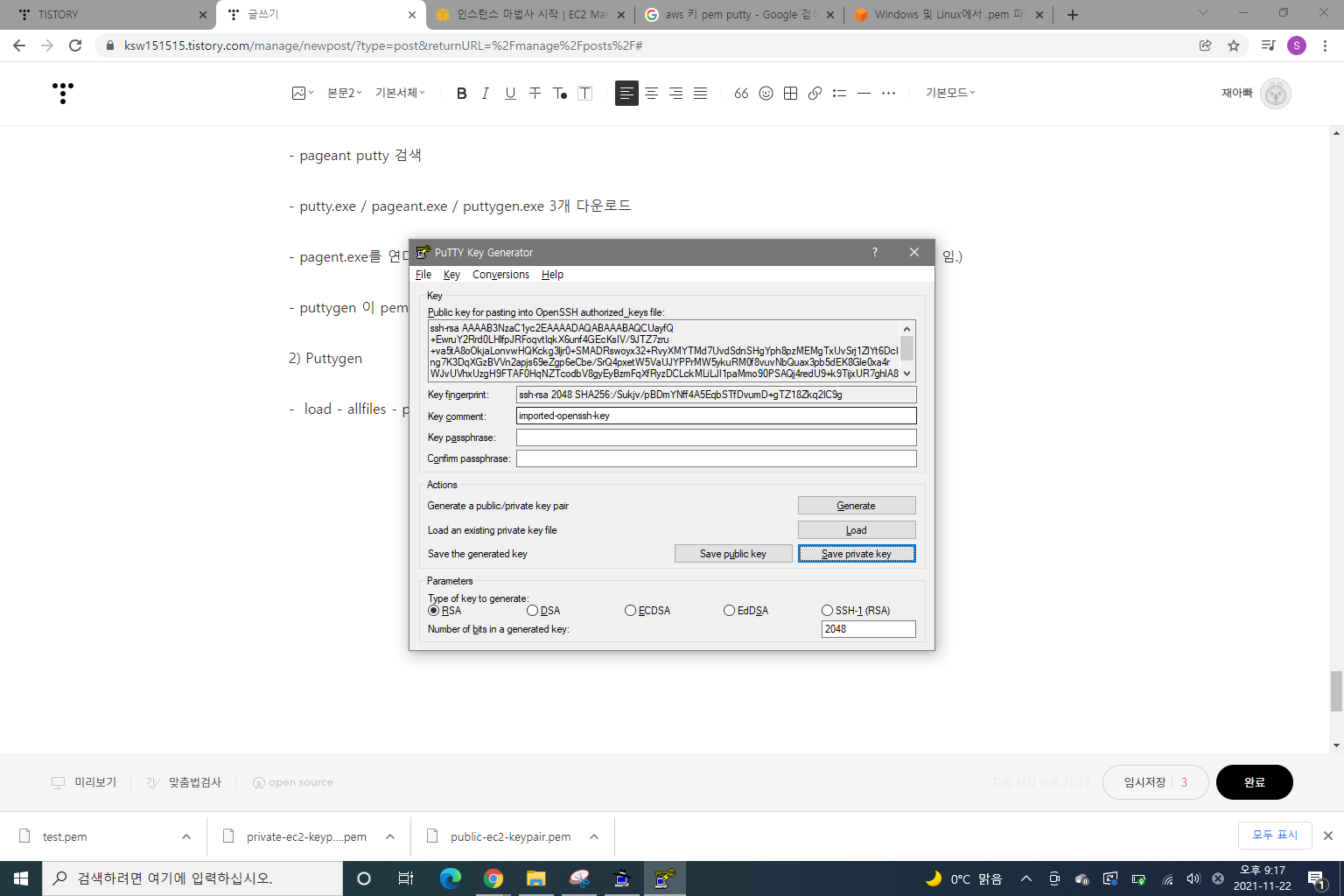

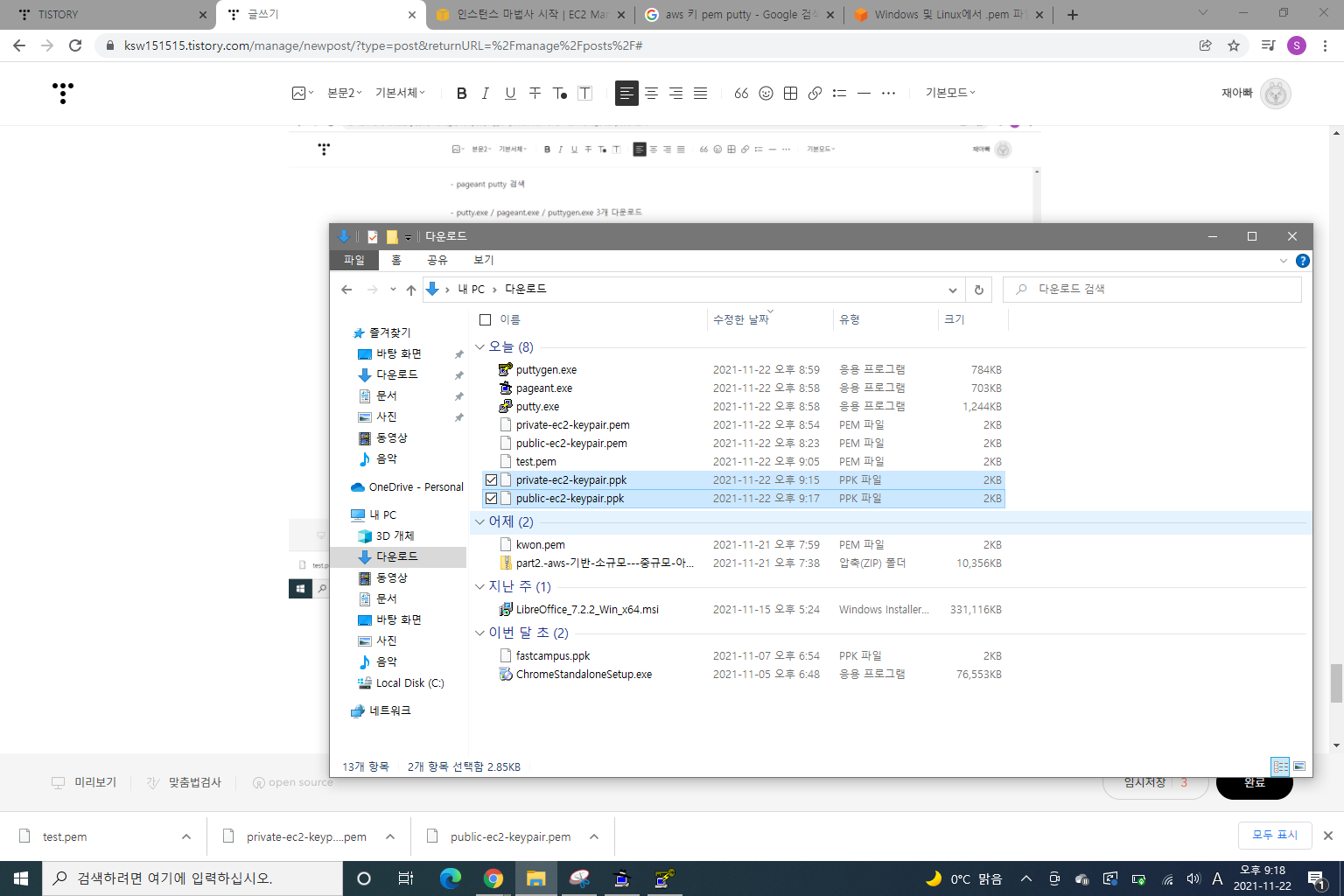

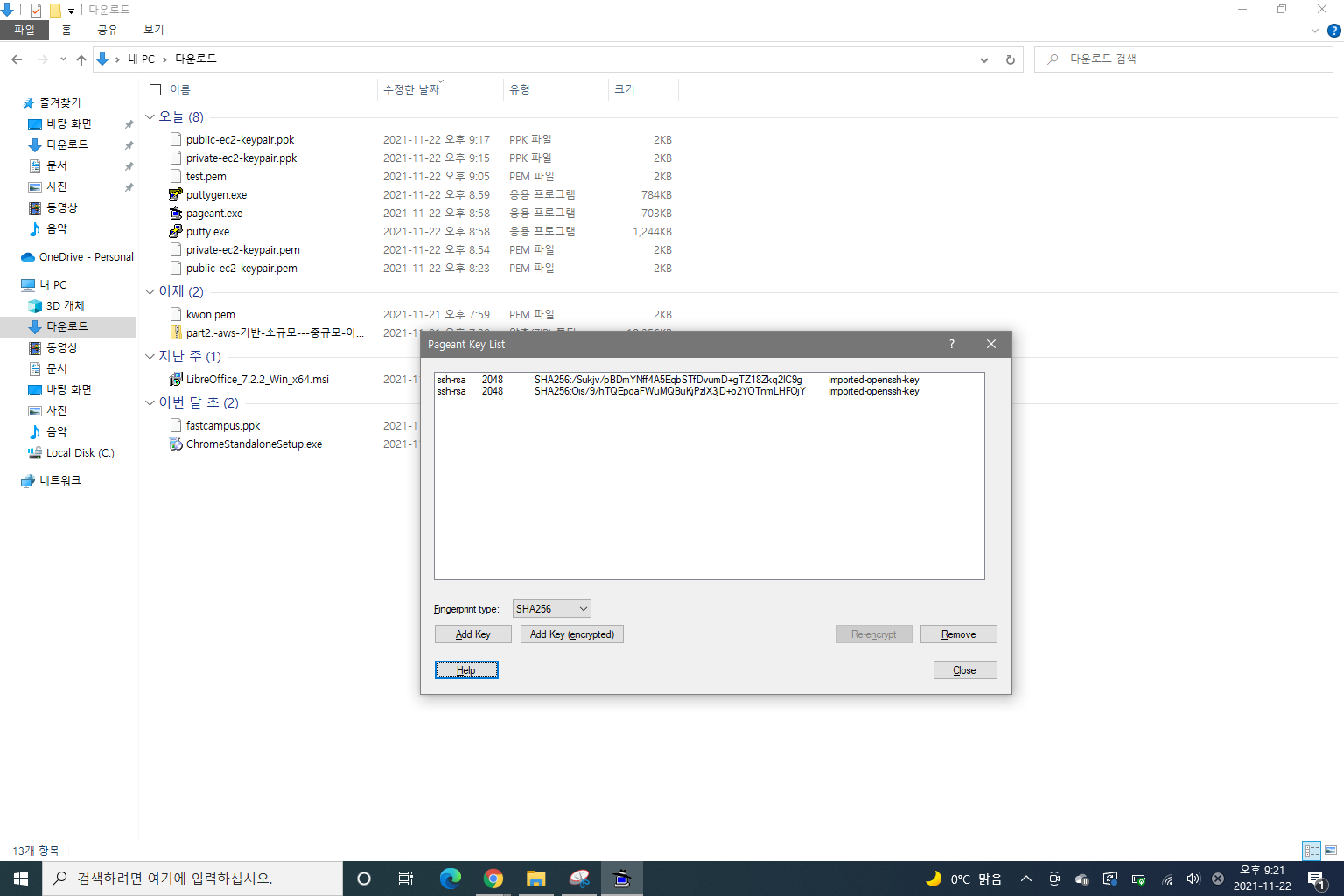

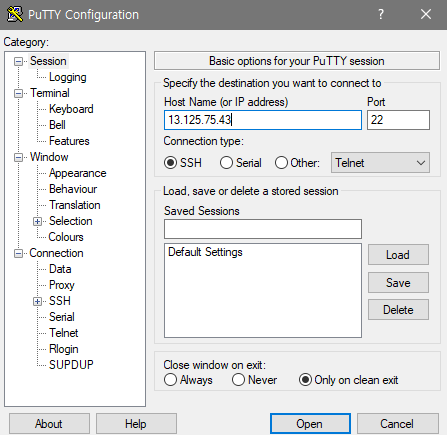

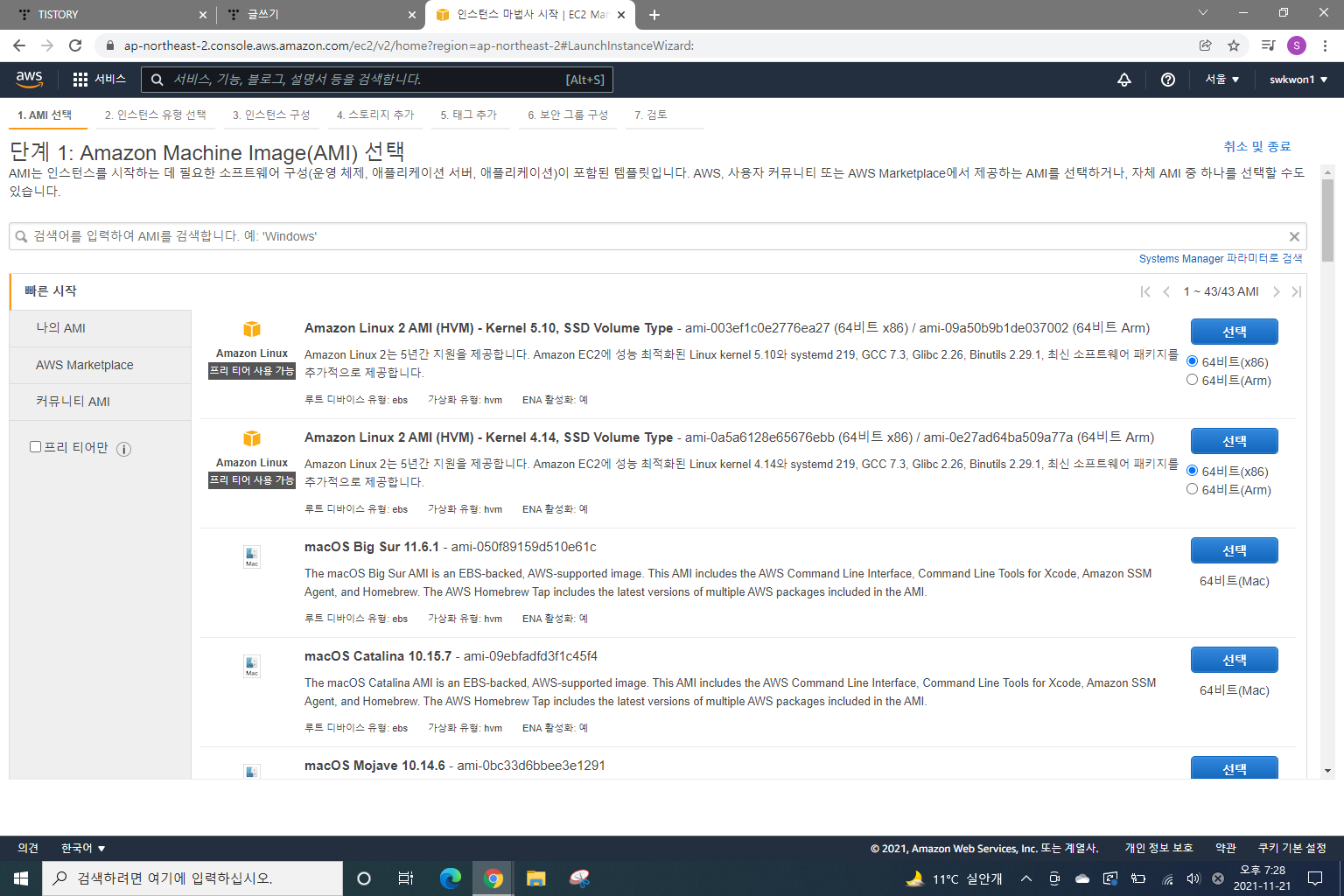

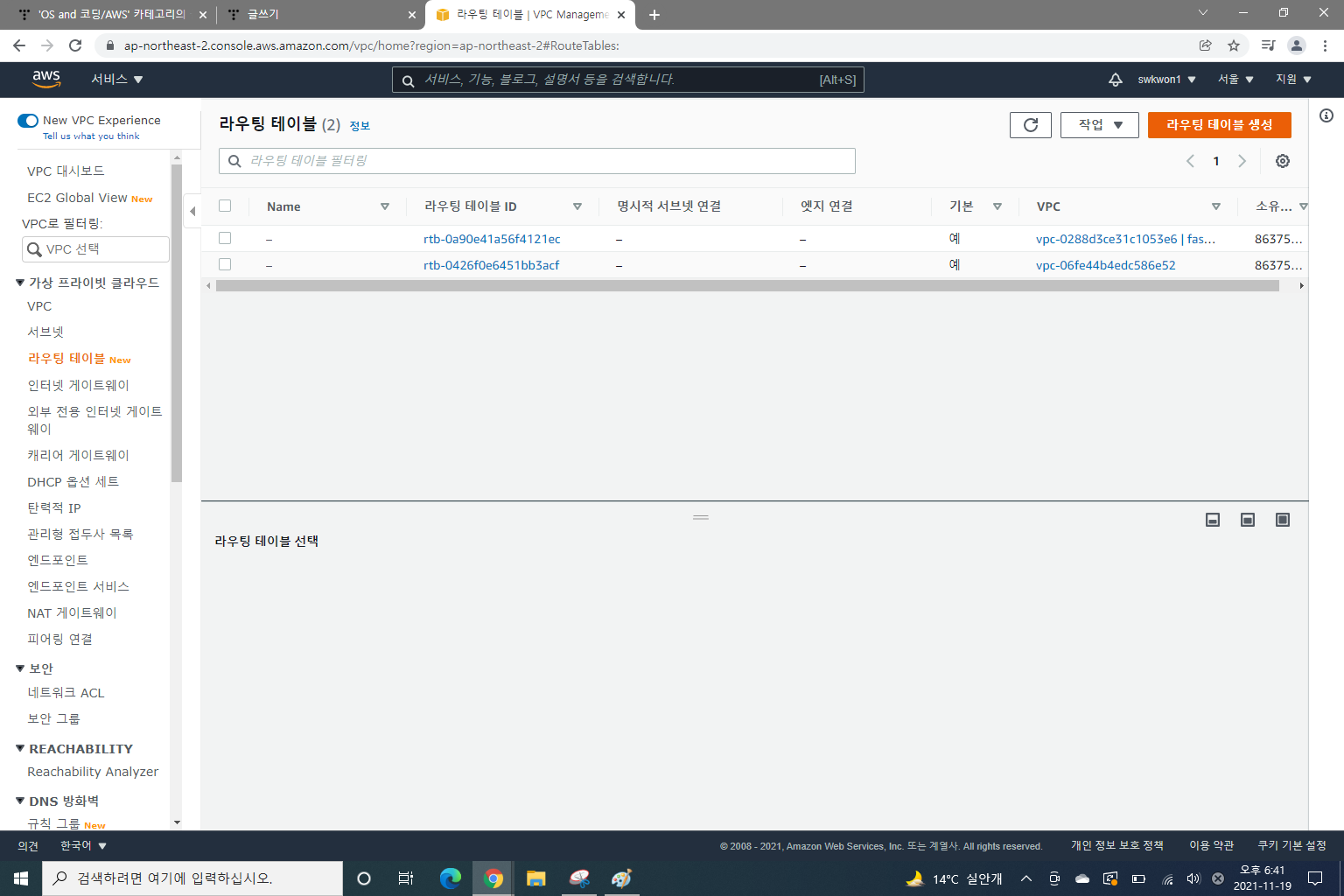

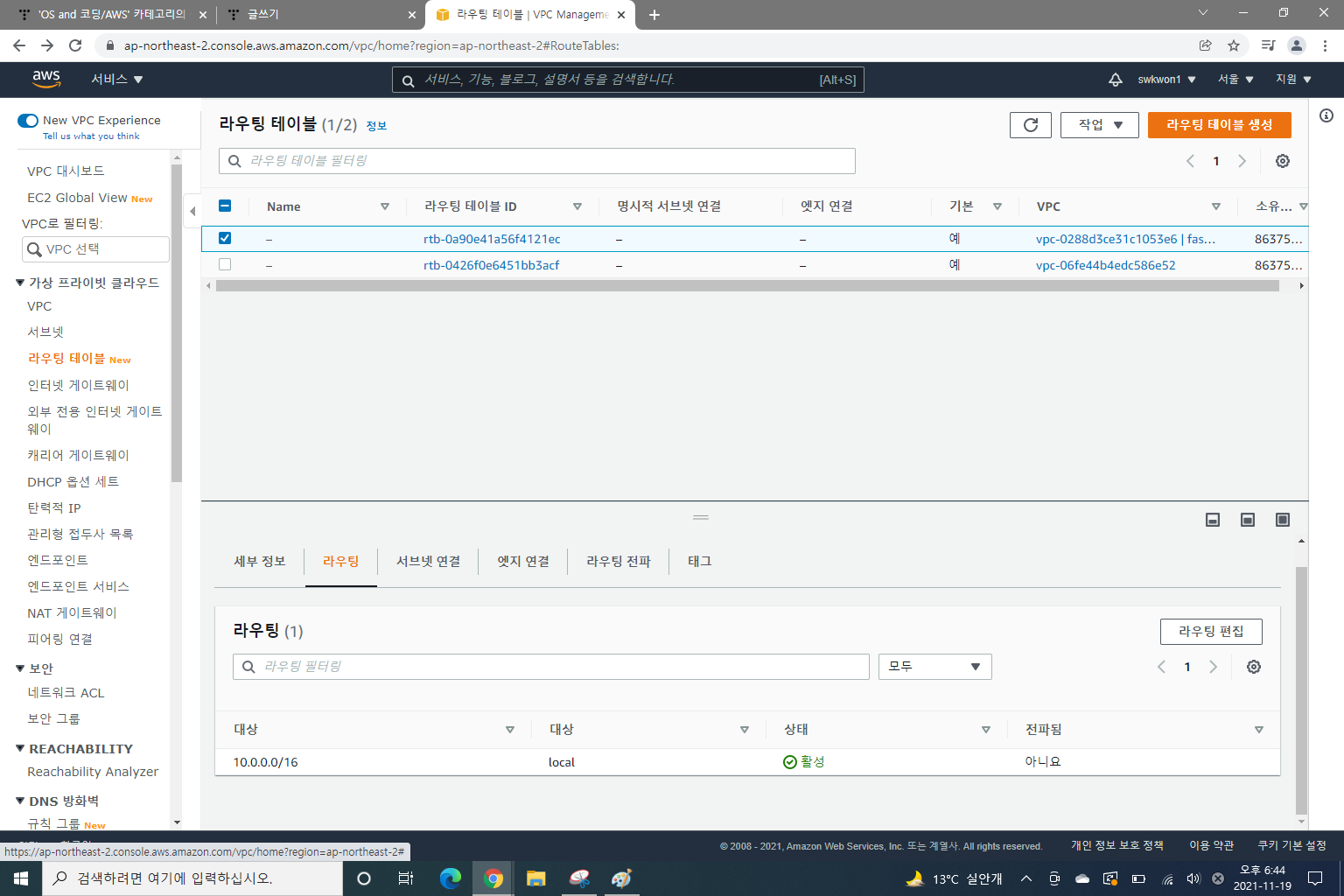

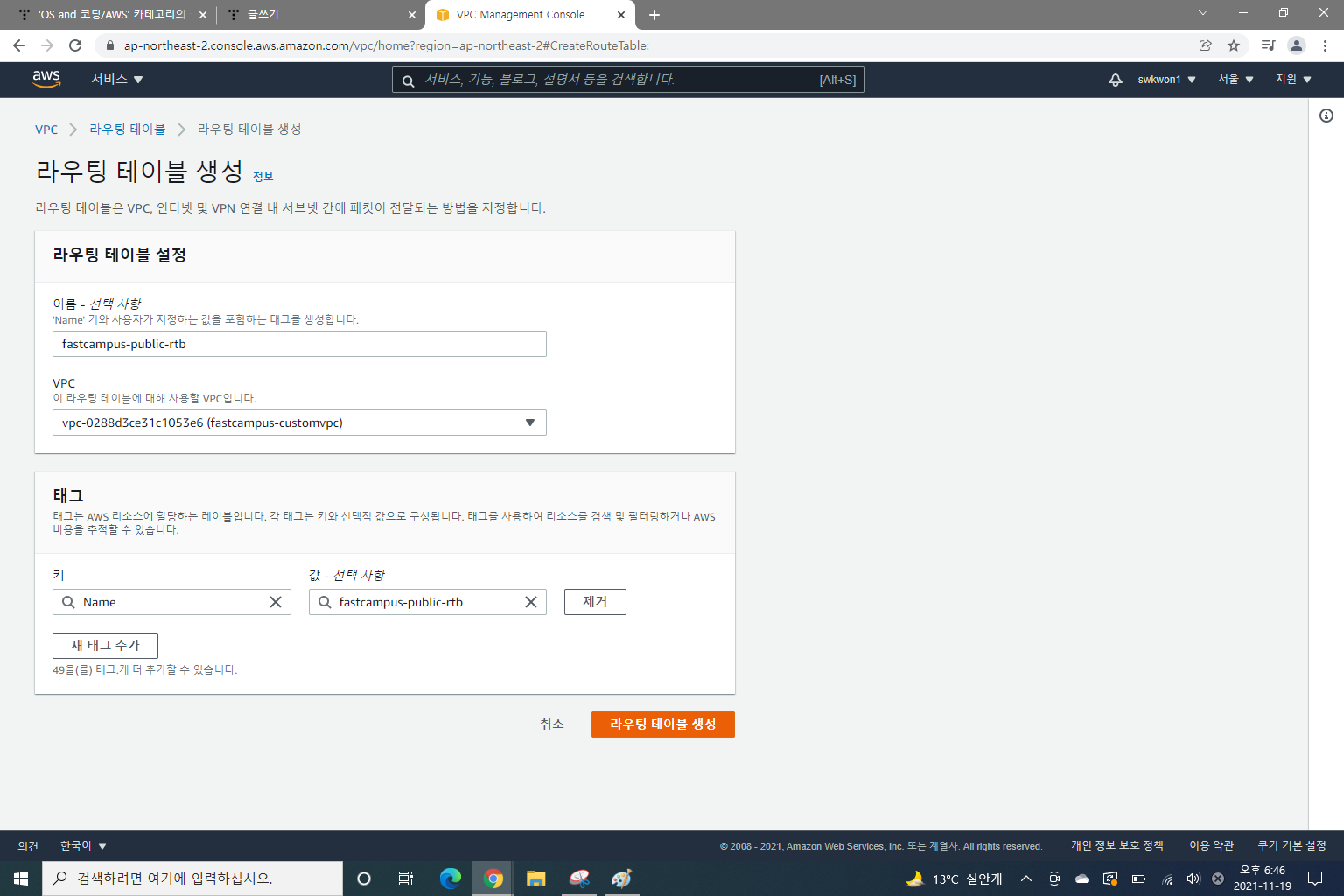

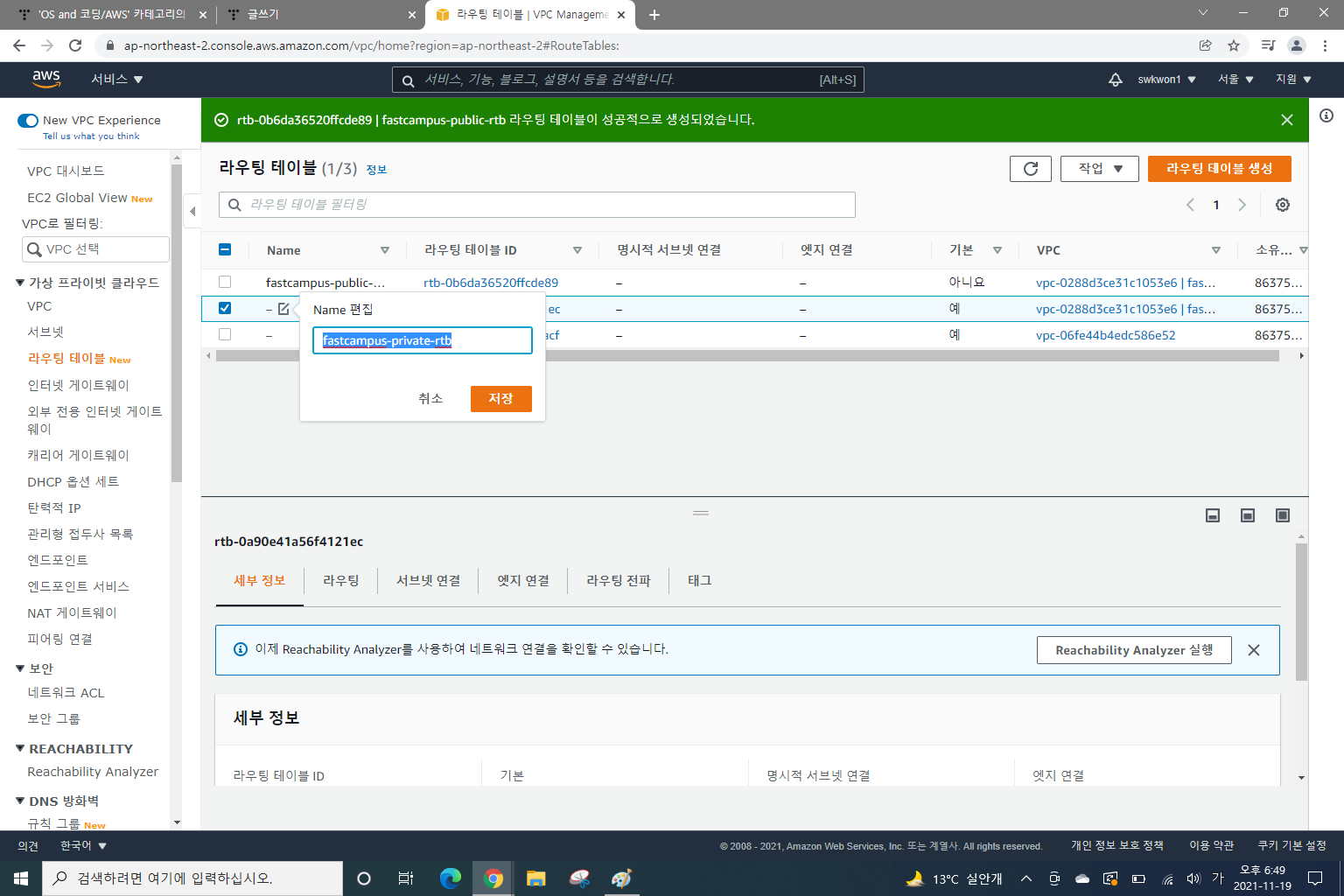

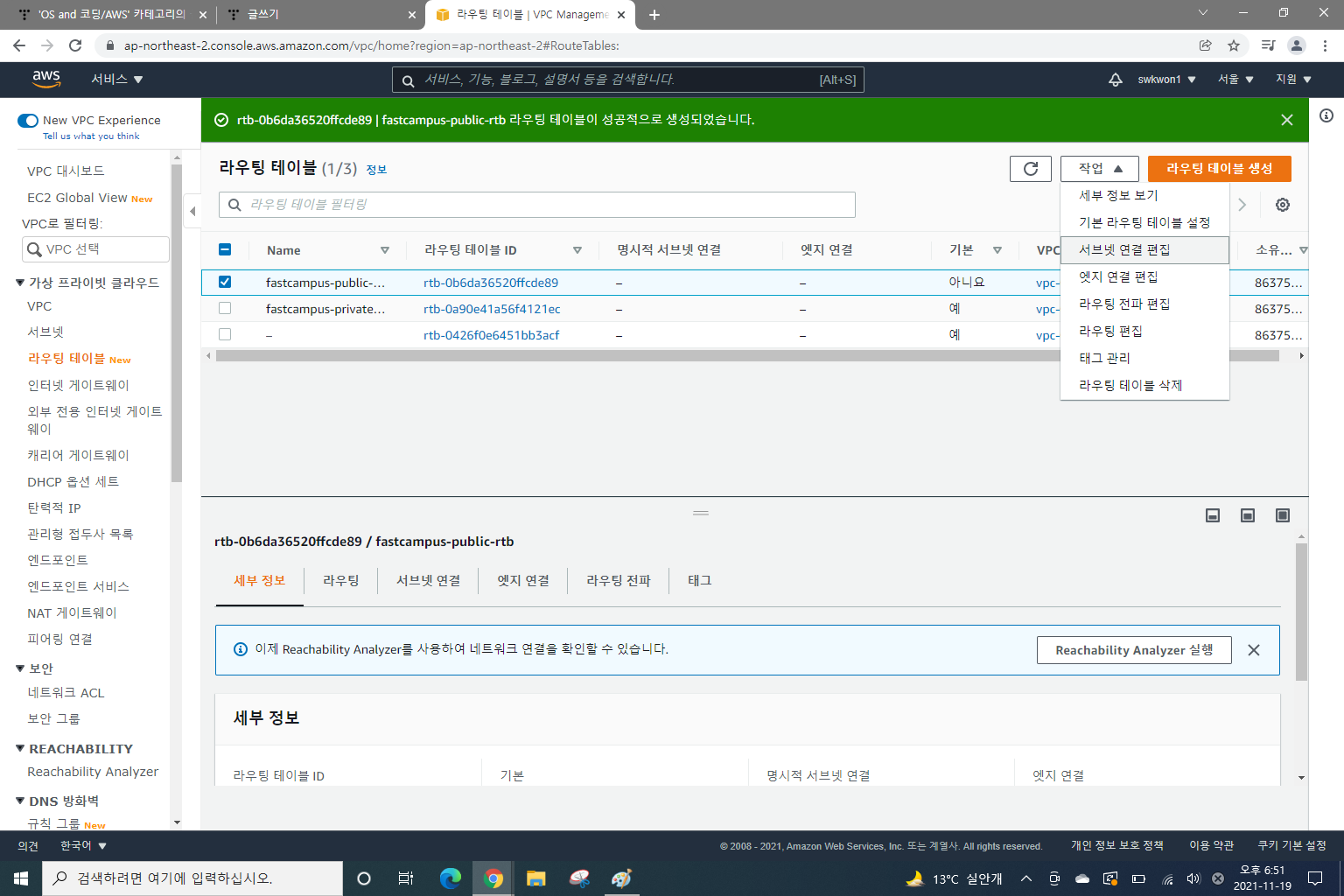

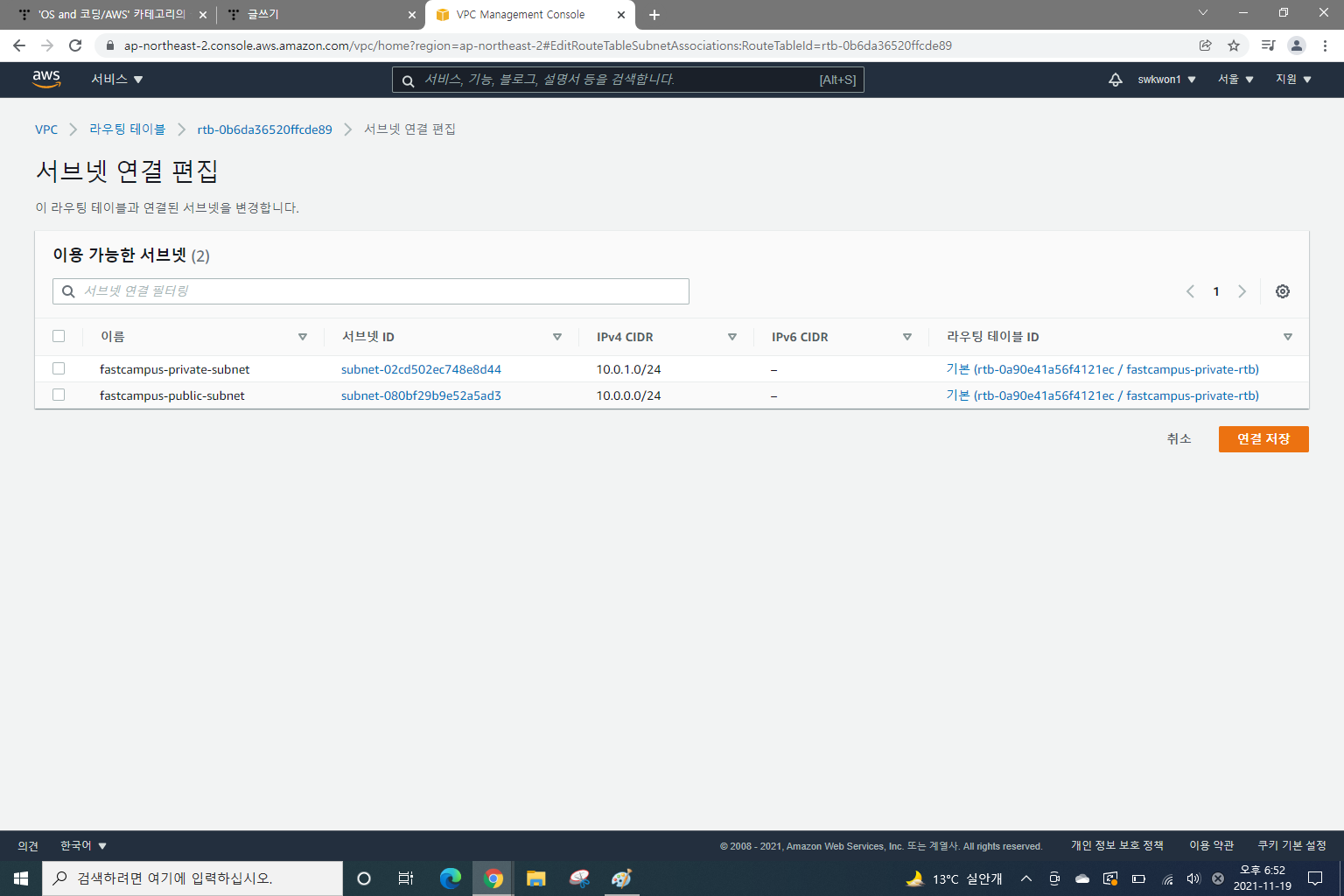

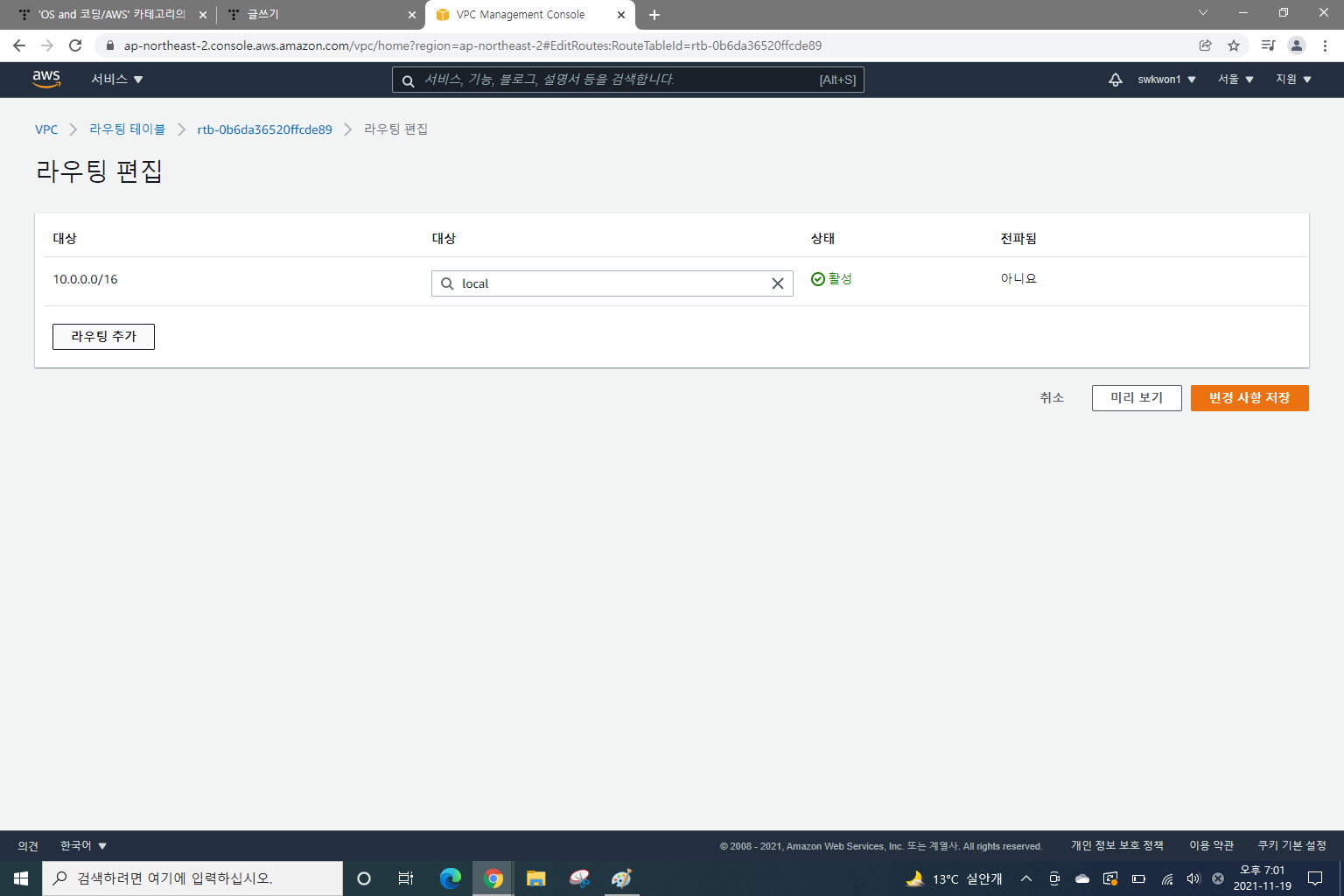

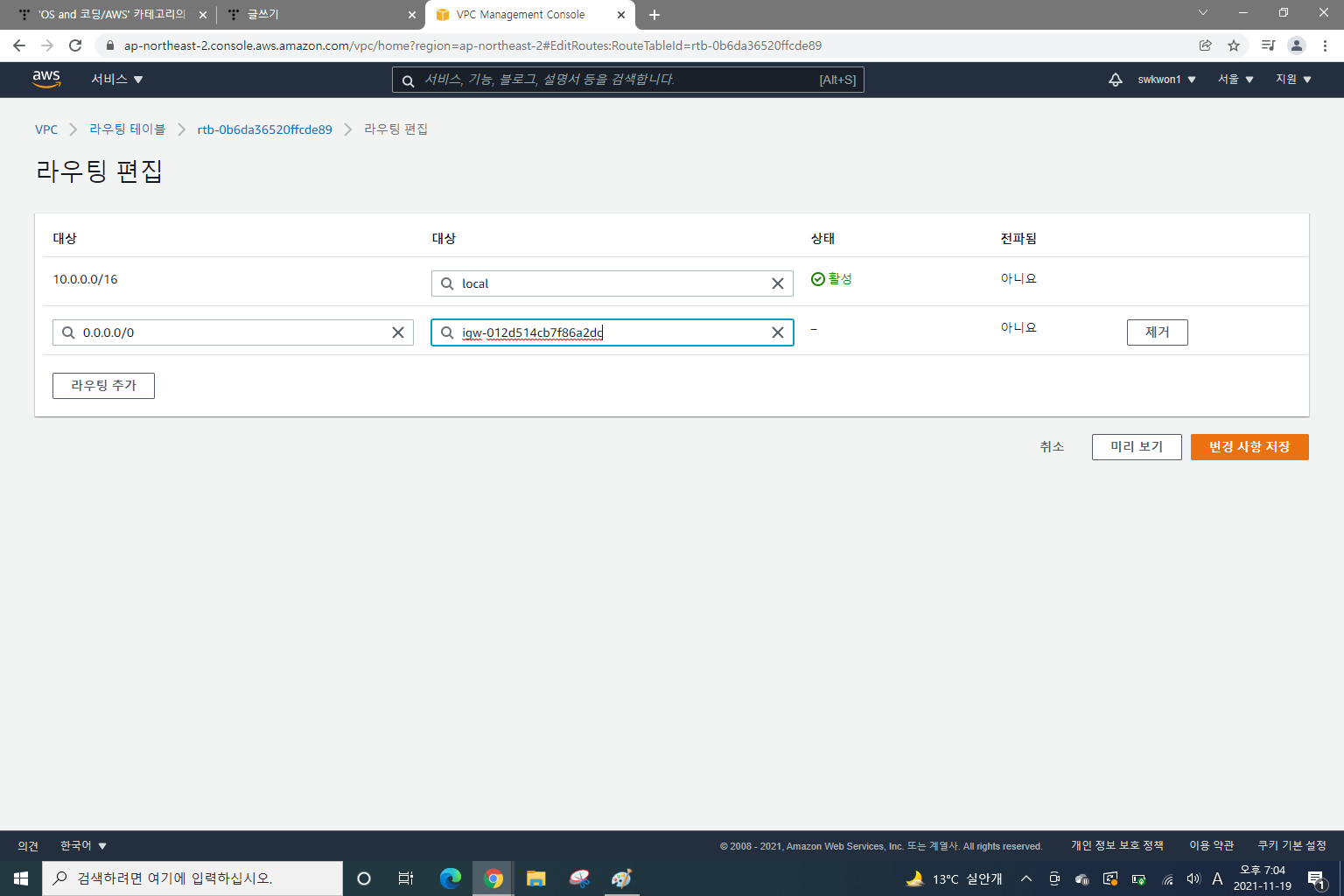

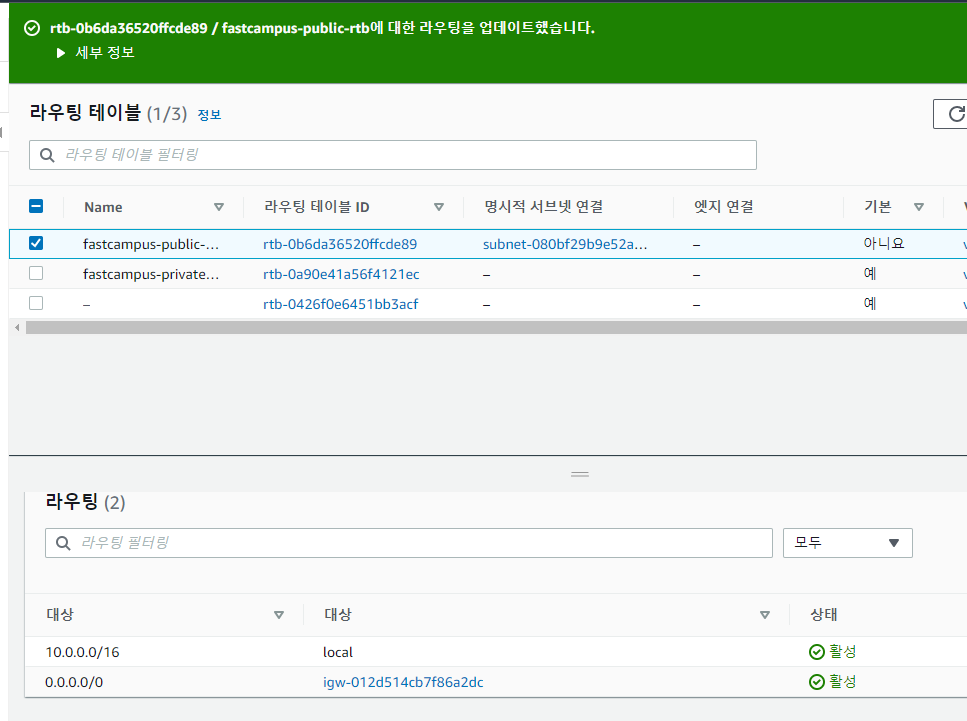

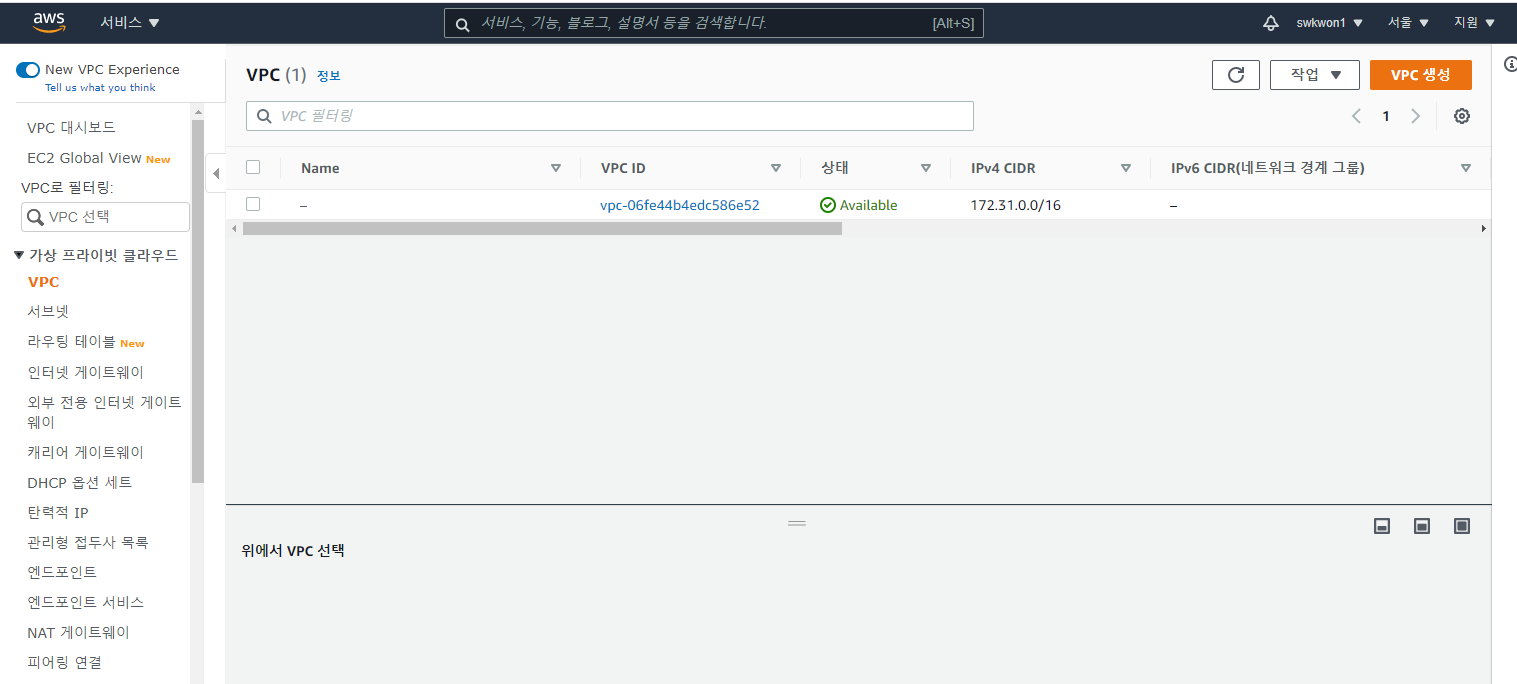

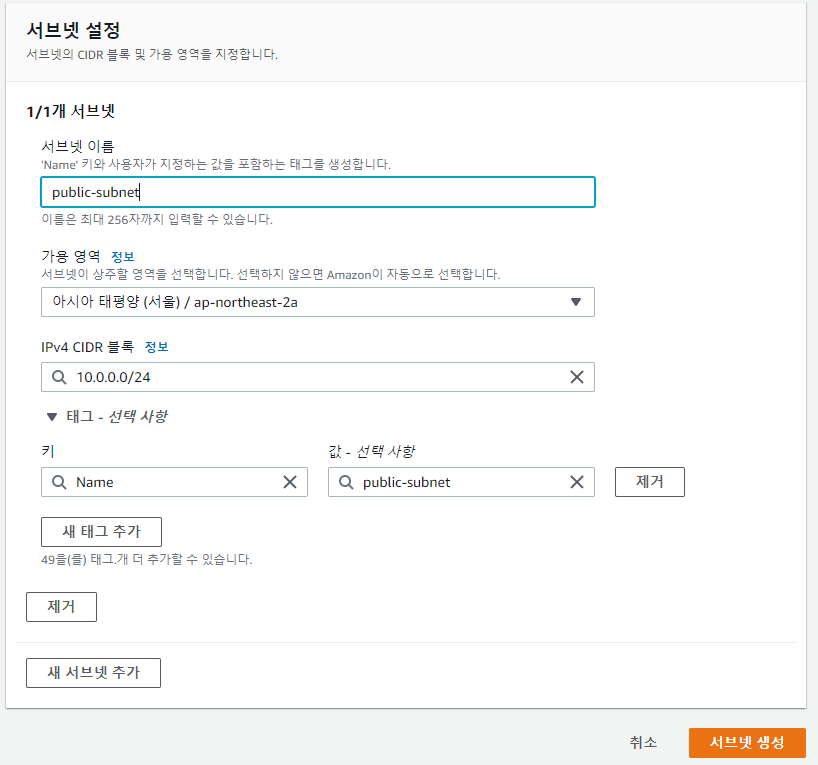

오늘은 실습이 없는 관계로 인증샷 첨부

- Ch2. 에서는 모놀로지식 아키텍쳐로 구현하는 것이 목표

- Ch.3에서는 마이크로 서비스로 구현하는 것이 목표

끝.

본 포스팅은 패스트캠퍼스 환급 챌린지 참여를 위해 작성 되었습니다.

#패스트캠퍼스 #패캠챌린지 #직장인인강 #직장인자기계발 #패스트캠퍼스후기 #한 번에 끝내는 AWS 인프라 구축과 DevOps 운영 초격차 패키지 Online!

수강료 100% 환급 챌린지 | 패스트캠퍼스

딱 5일간 진행되는 환급챌린지로 수강료 100% 환급받으세요! 더 늦기전에 자기계발 막차 탑승!

fastcampus.co.kr