패스트캠퍼스 챌린지 22일차

AWS를 이용하여 NAT Gateway만들기

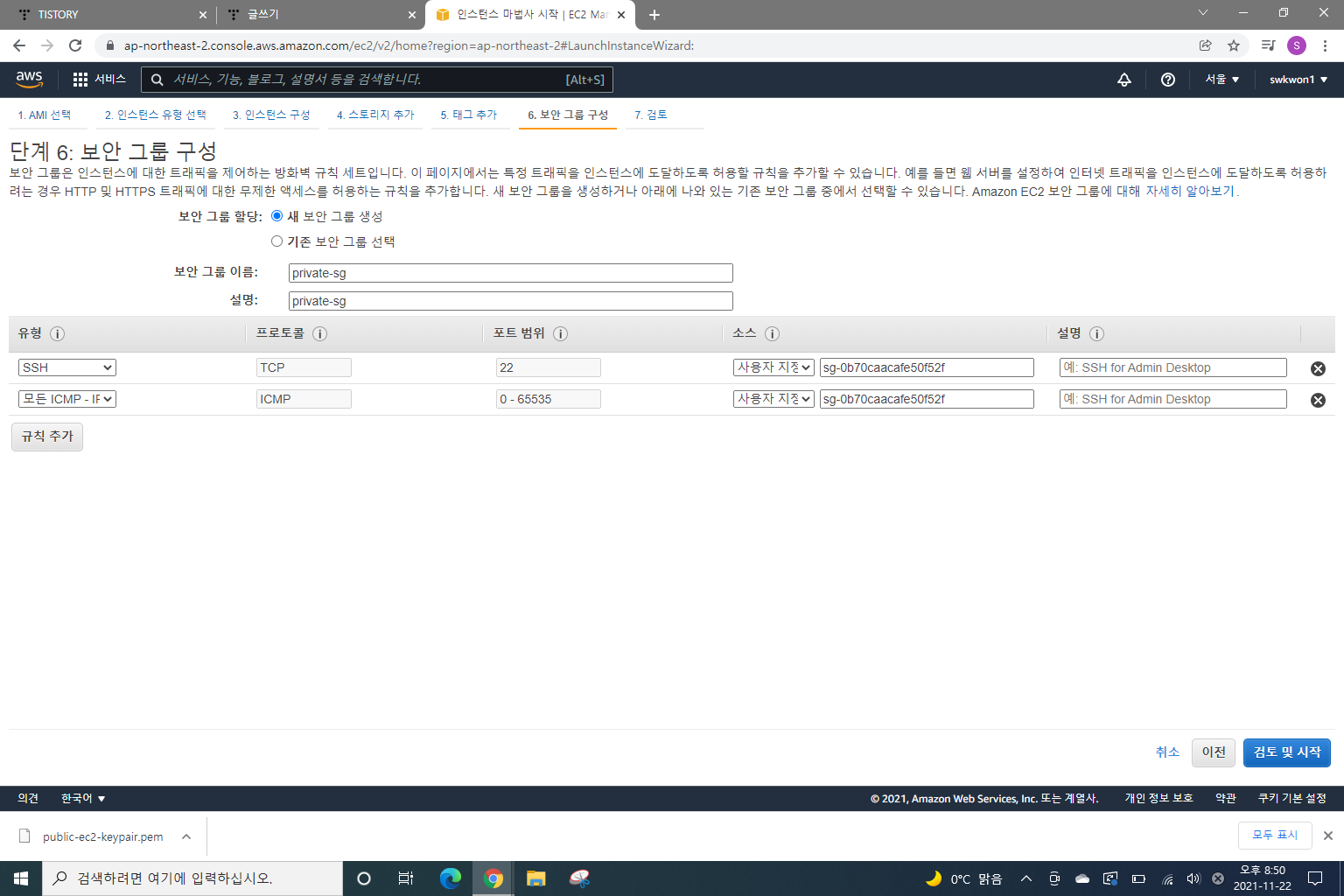

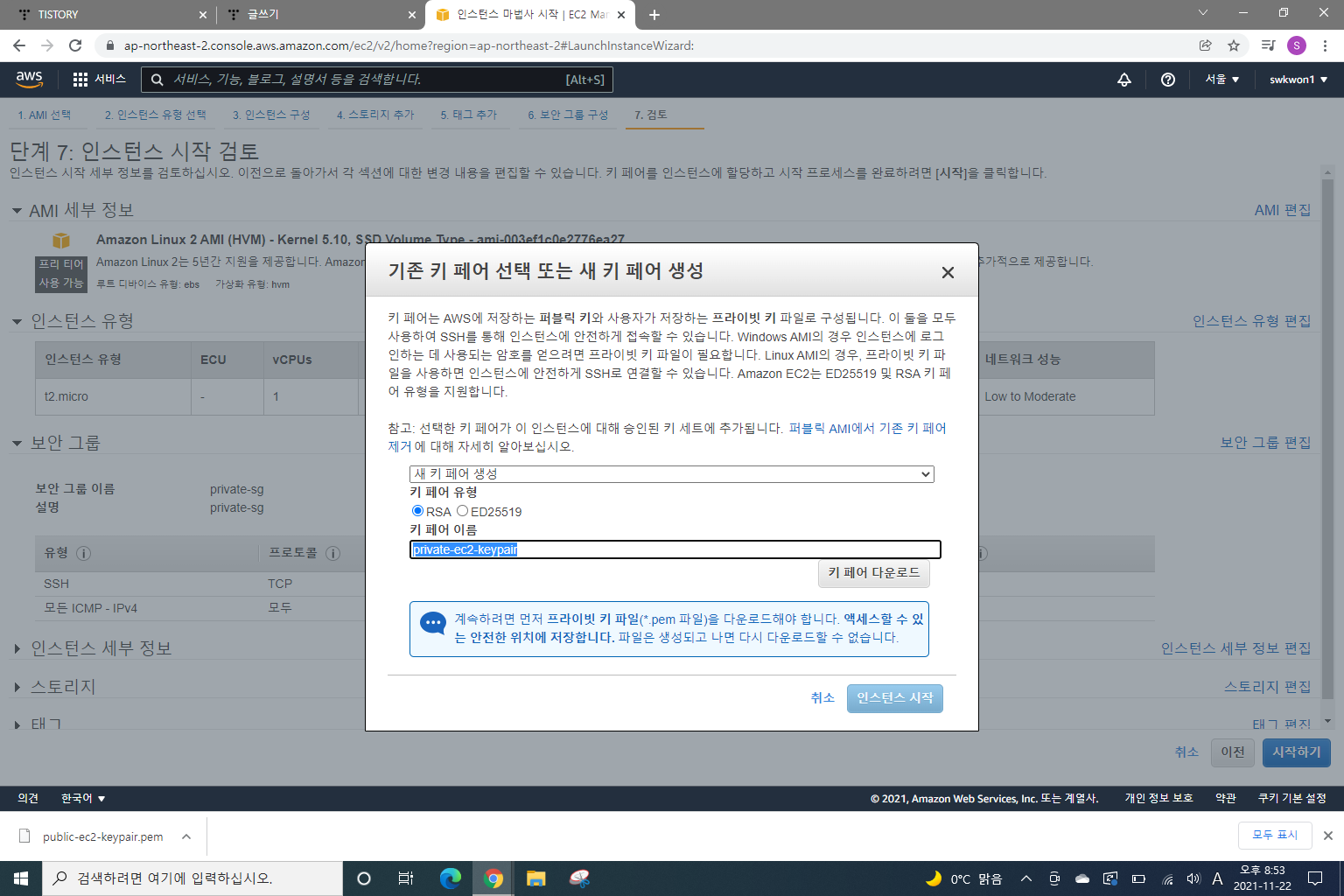

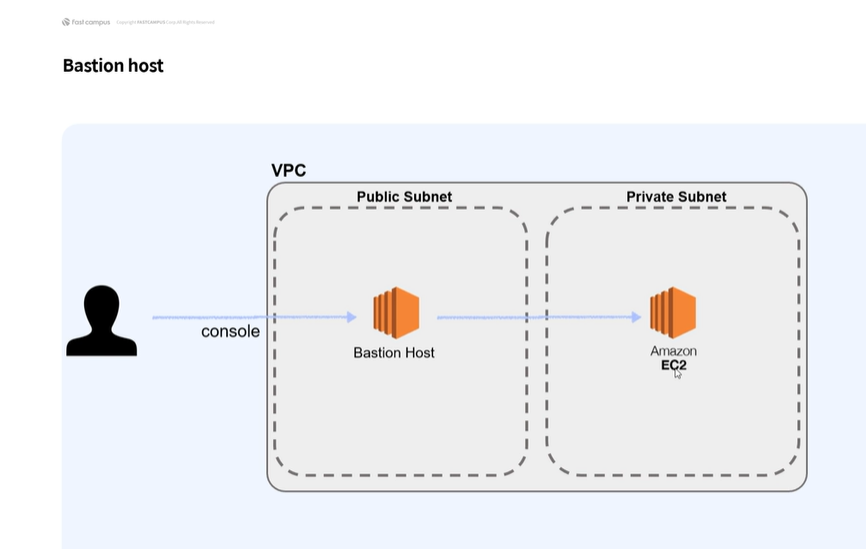

- Private subnet까지 접근 하였음. => 패치 다운로드, 외부 프로그램 다운로드 등 작업을 하기 위해서는

- NAT Gateway필요

- NAT Gateway 설치

- NAT Gateway로 Private EC2에 Mysql설치

SQL 설치

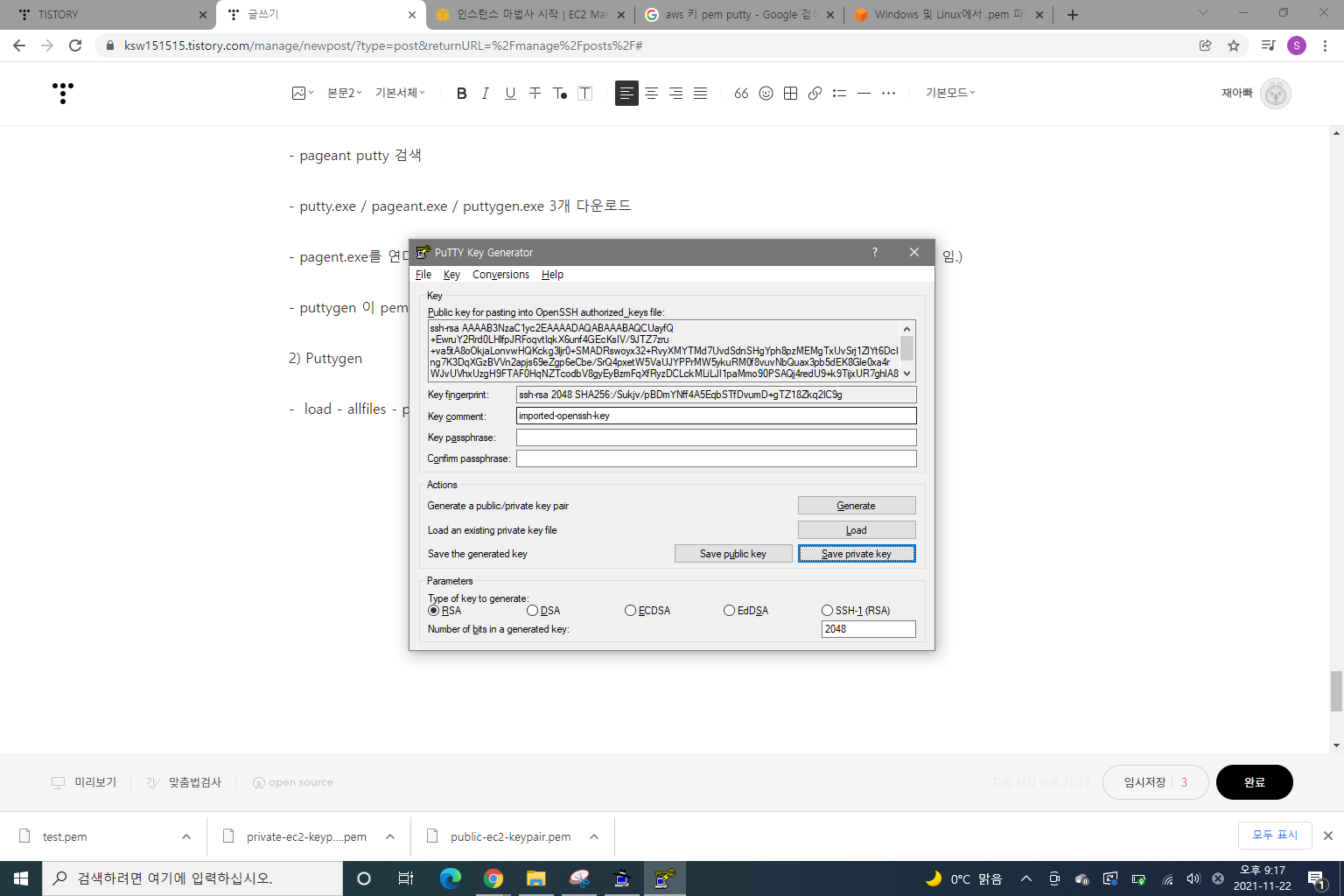

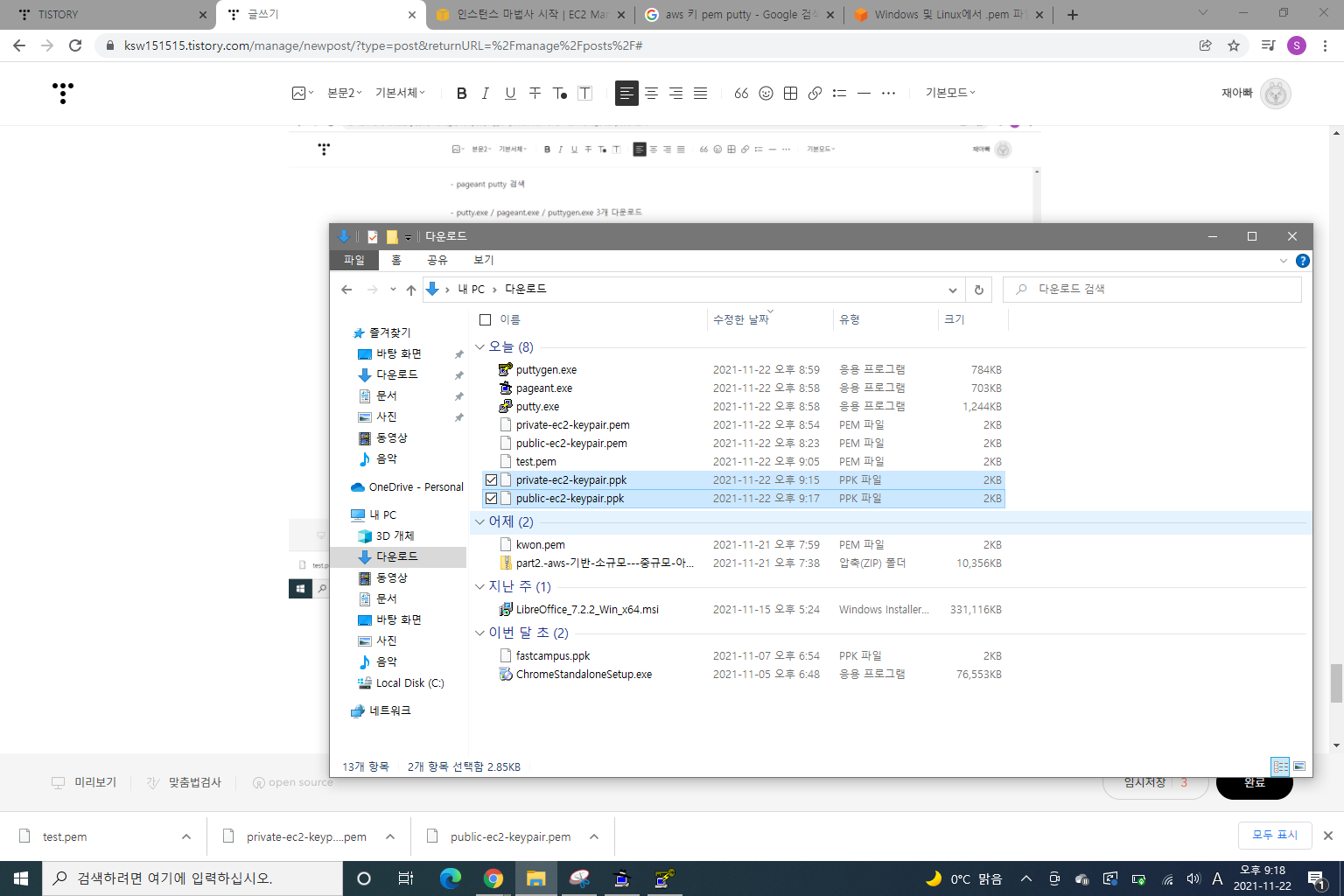

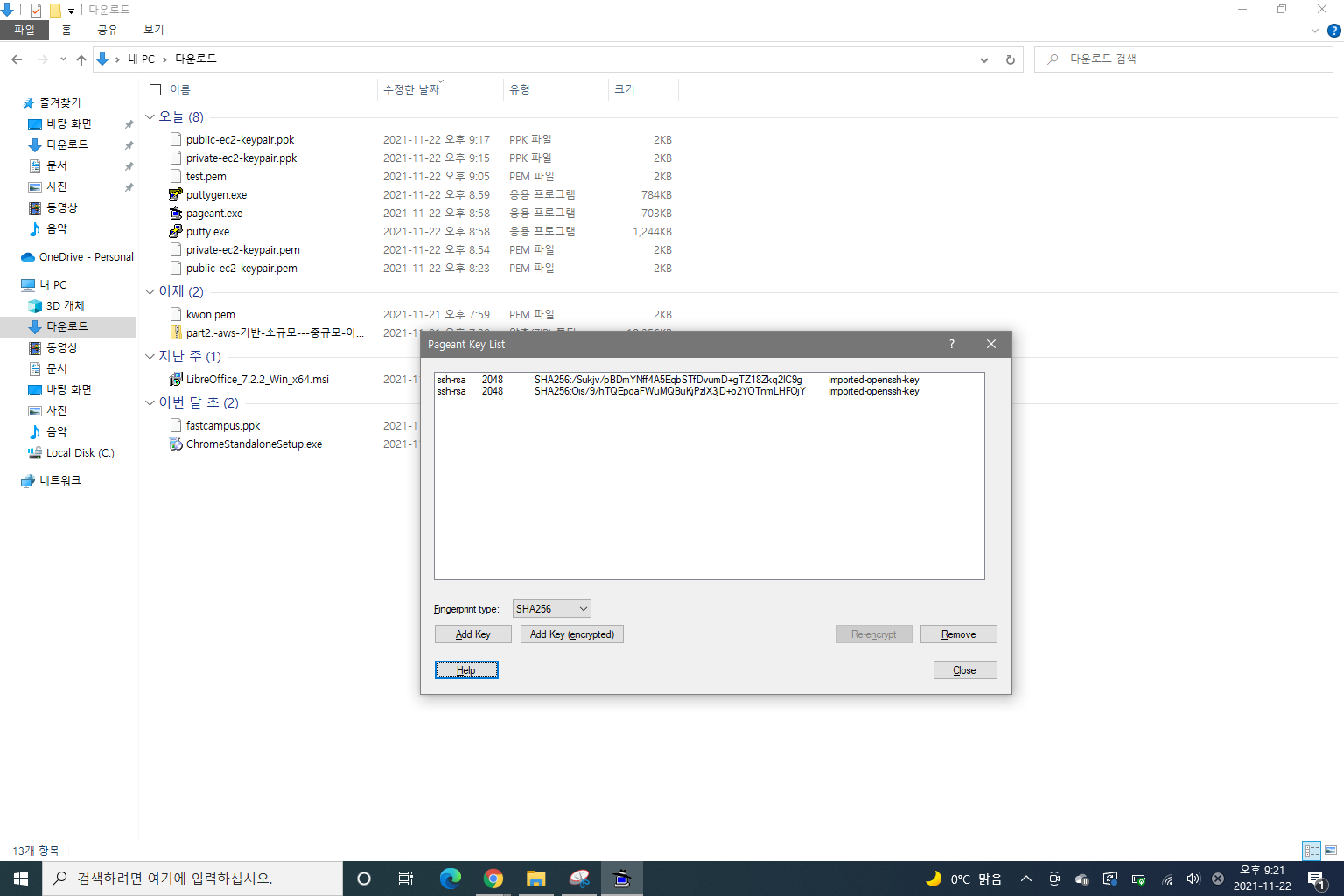

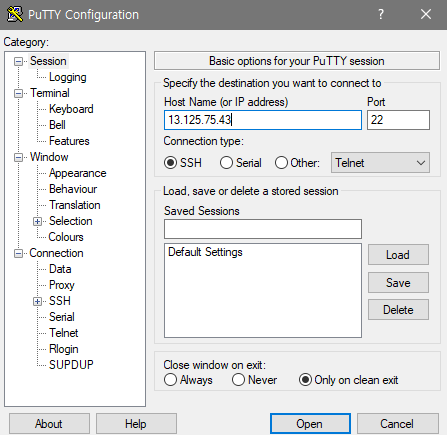

1) PUTTY로 EC2-public에 로그인

하려고 했는데 에러

- 에러 해결

PUTTY fatal error라면서 접속이 안 됨. - auto login을 ec2-user로 해주거나 로그인 할 때 ec2-user로 로그인 해 주면 됨.

sudo yum install mysql을 쳤으나

응답이 없음. => NAT 게이트웨이 생성필요

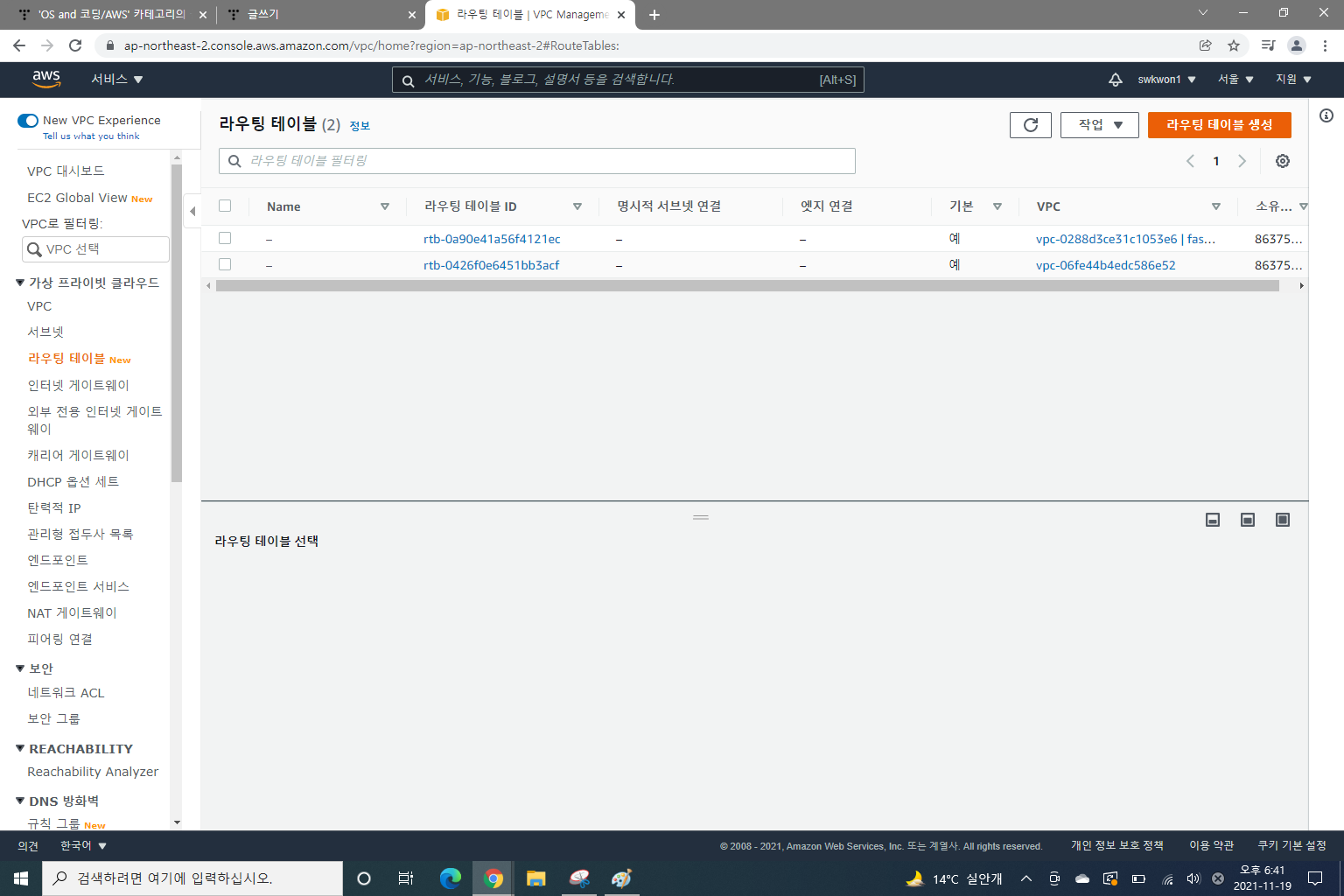

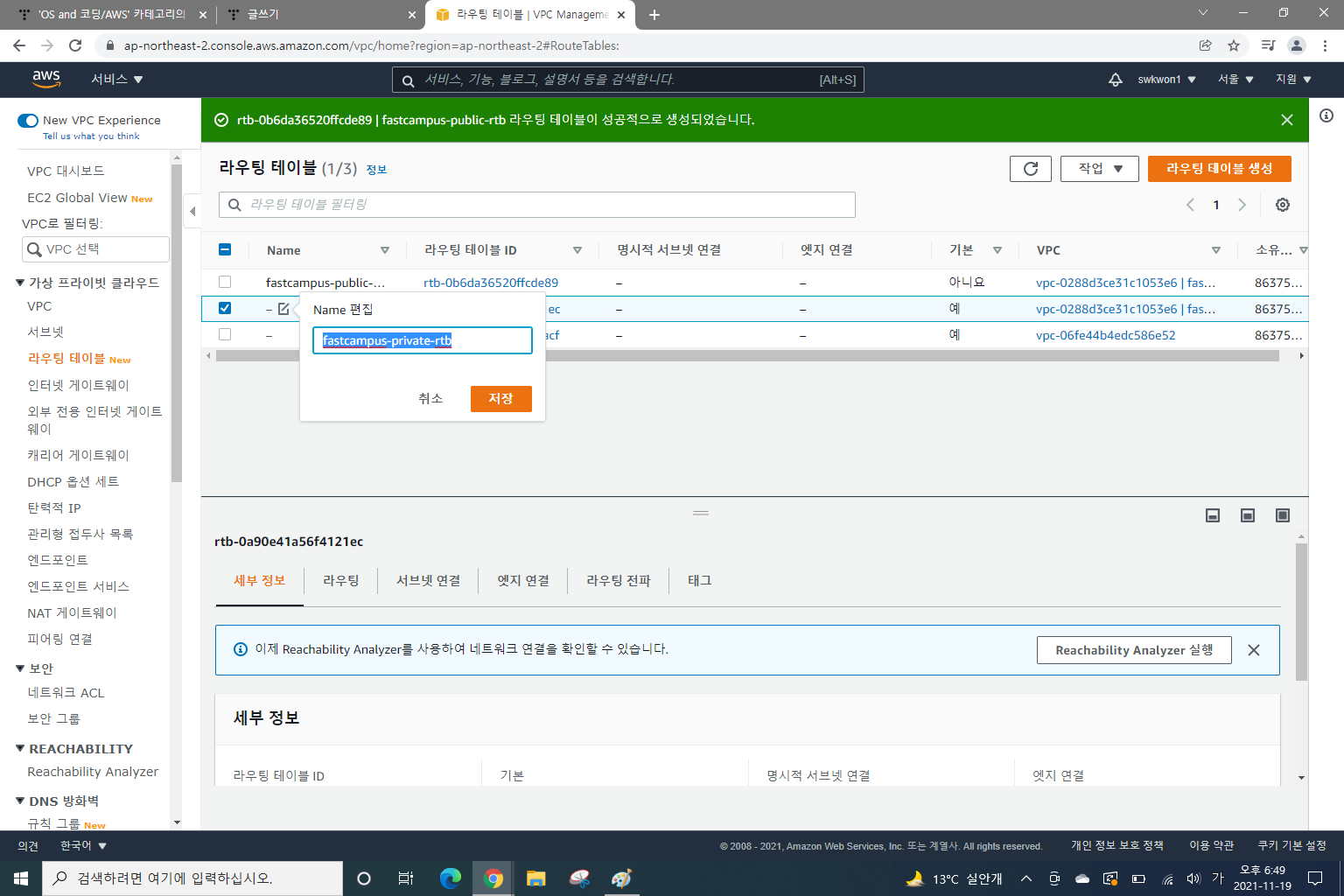

NAT Gateway 생성

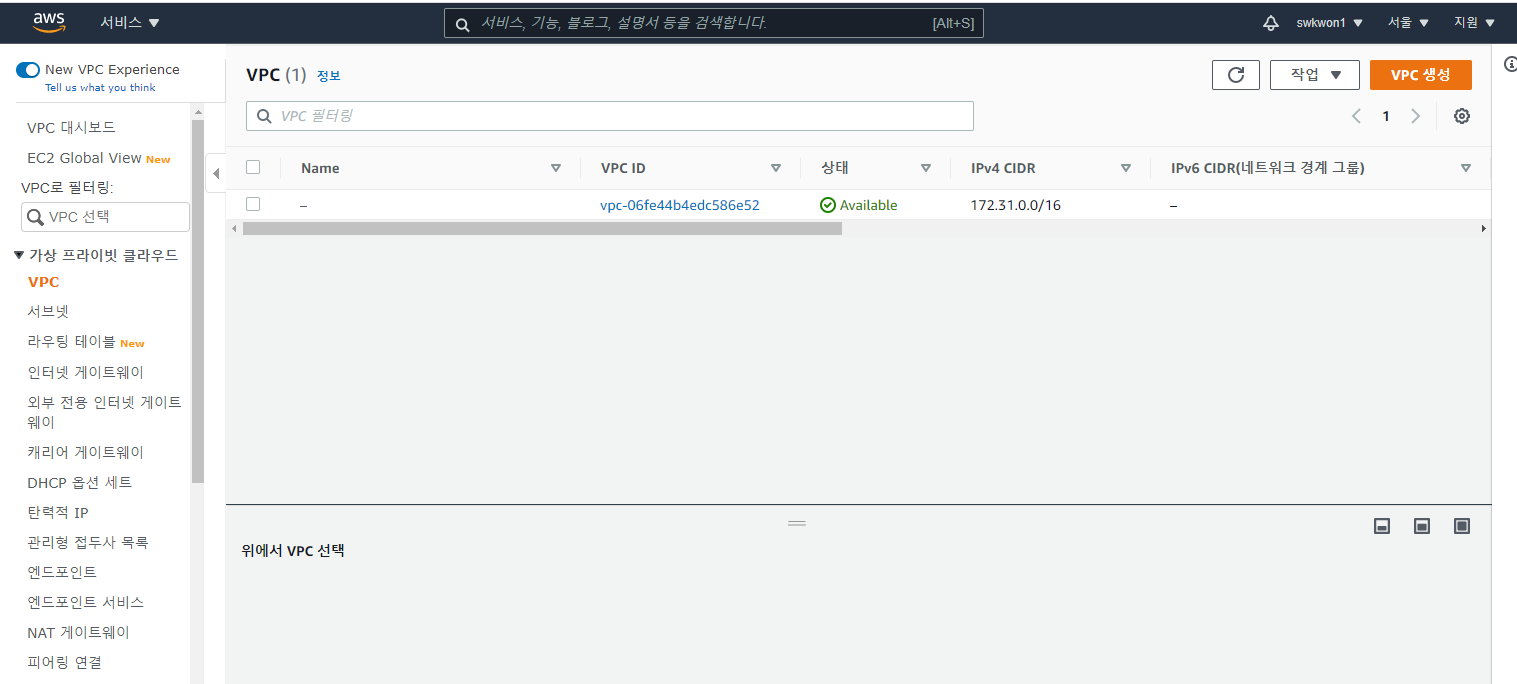

1) VPC > 가상 프라이빗 클라우드 > NAT 게이트웨이

NAT 게이트웨이 생성

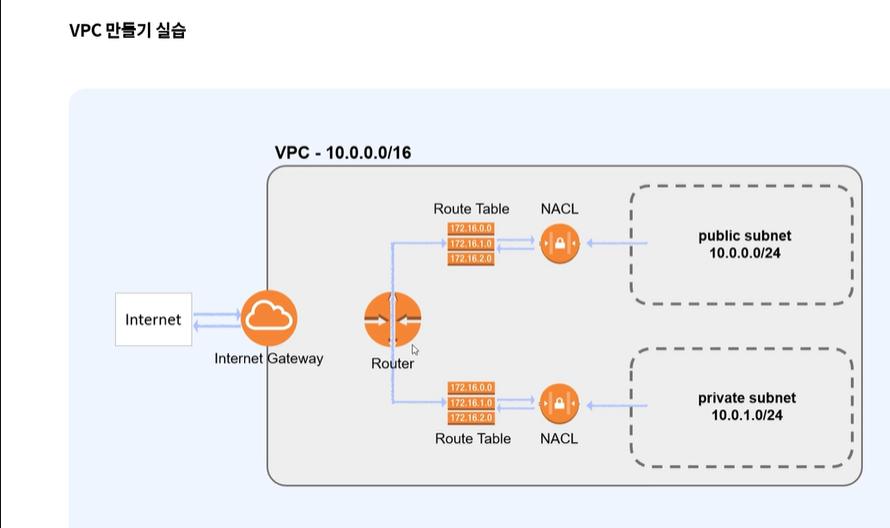

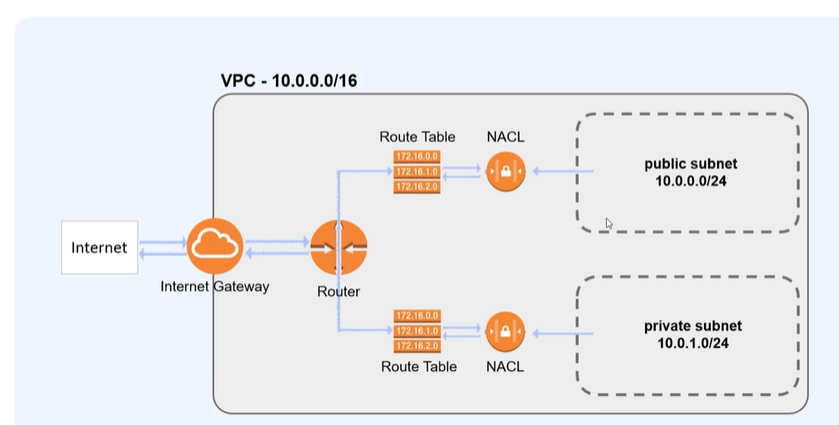

=> NAT 게이트웨이는 프라이빗 서버가 우회적으로 인터넷을 하기 위한 (통신하기 위한) 수단이기 떄문에 Public subnet에 위치해야 함.

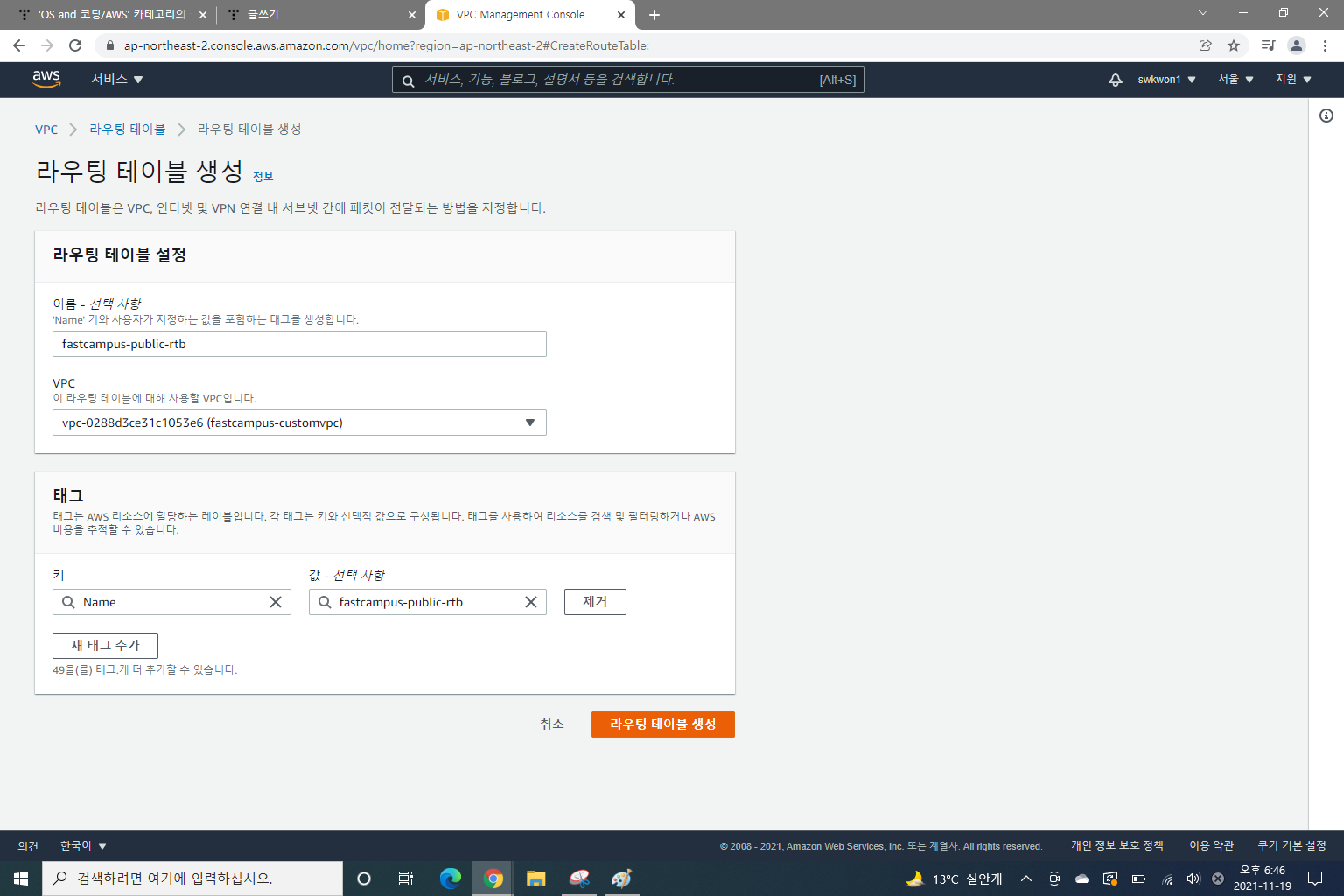

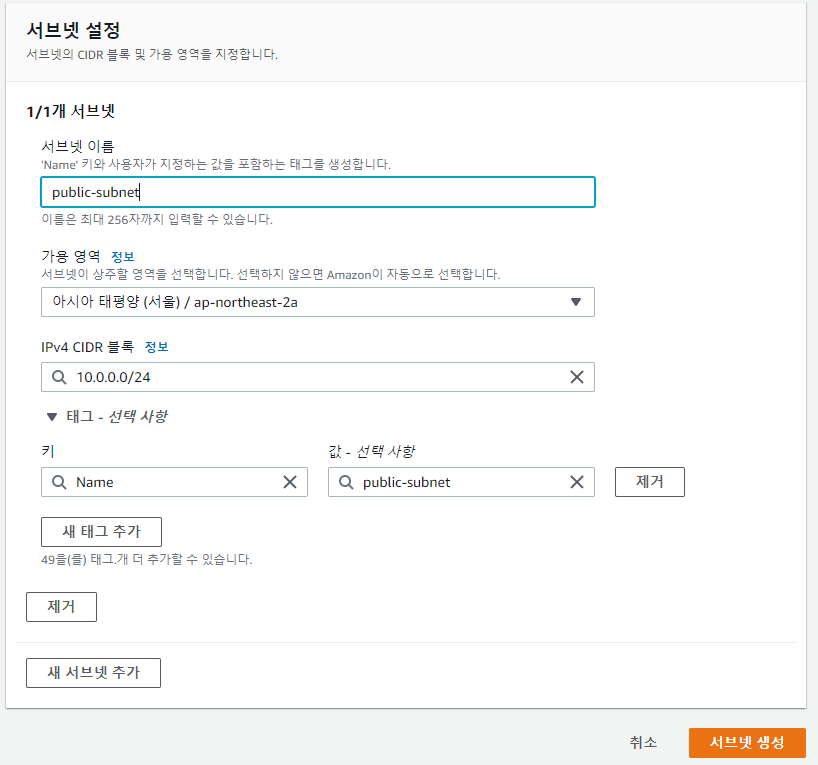

2) 연결 설정

이름: 아무거나 입력

서브넷 public subnet선택

연결 유형: ? (일단 Public)

탄력적 ip를 할당해야 NAT 게이트웨이가 IP를 할당해 줌.

게이트 웨이 생성

sudo yum install mysql을 쳐도 안 됨.

- sudo yum install mysql을 치는 것은 나는 외부로 나가서 통신 하고 싶다는 것임.

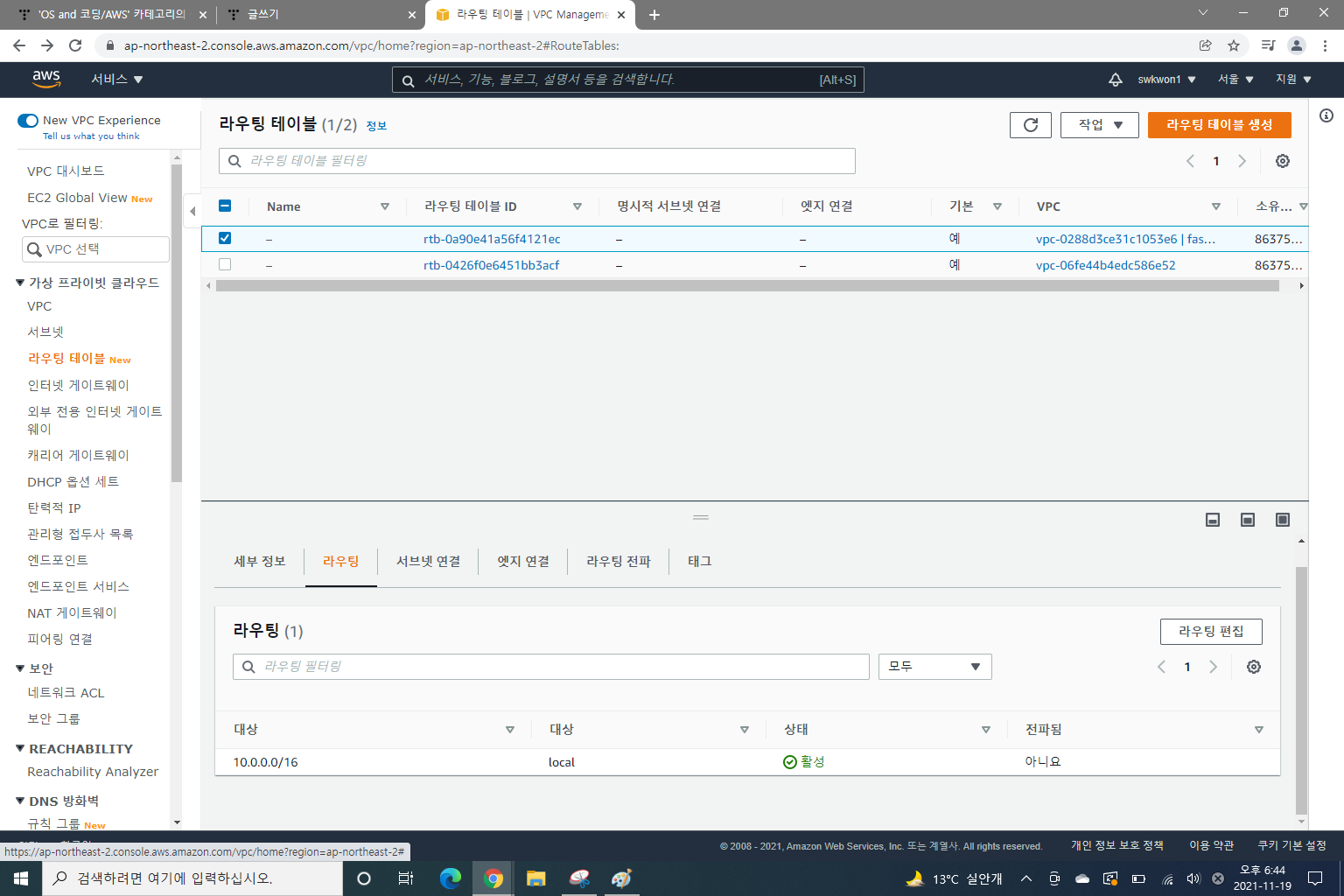

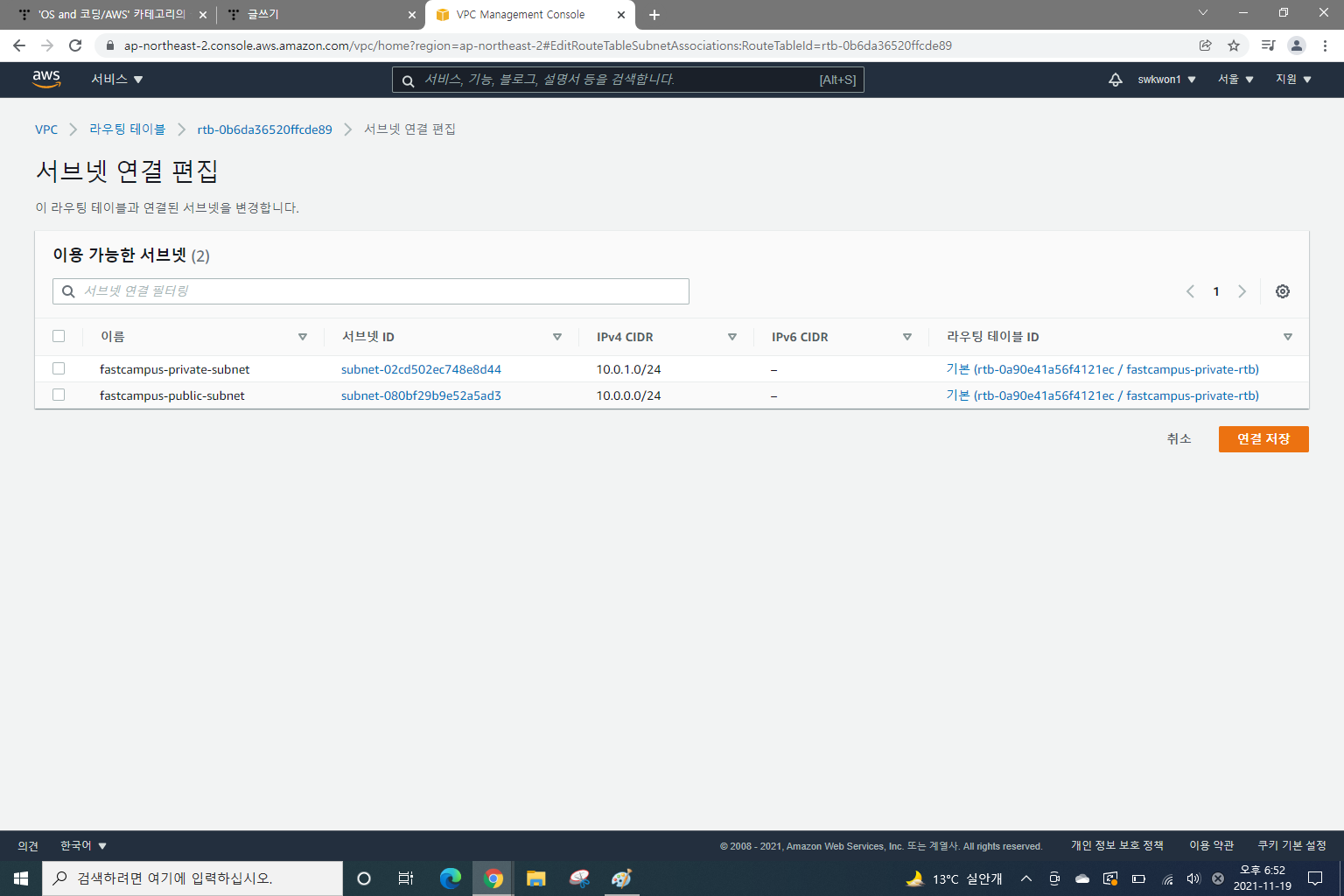

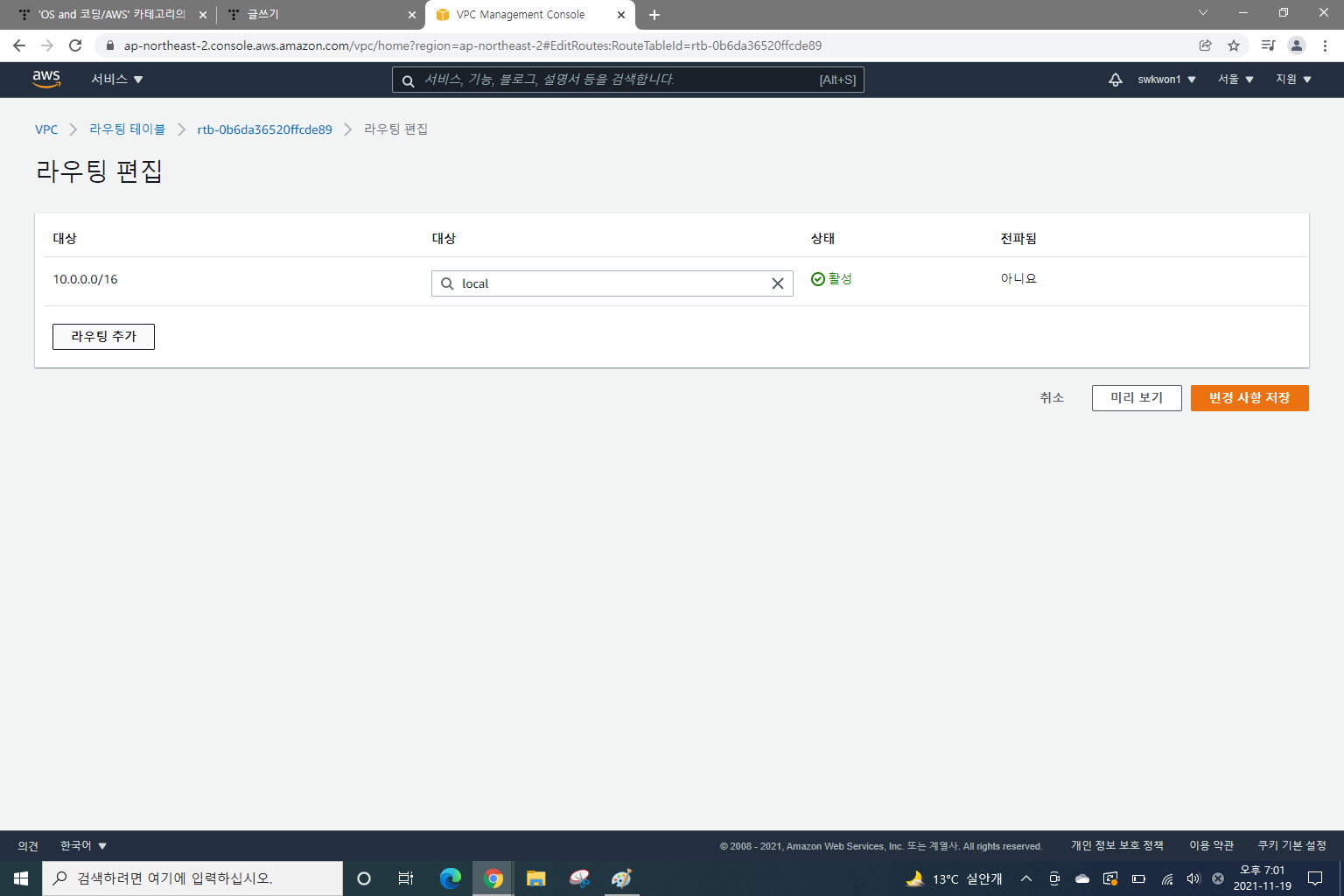

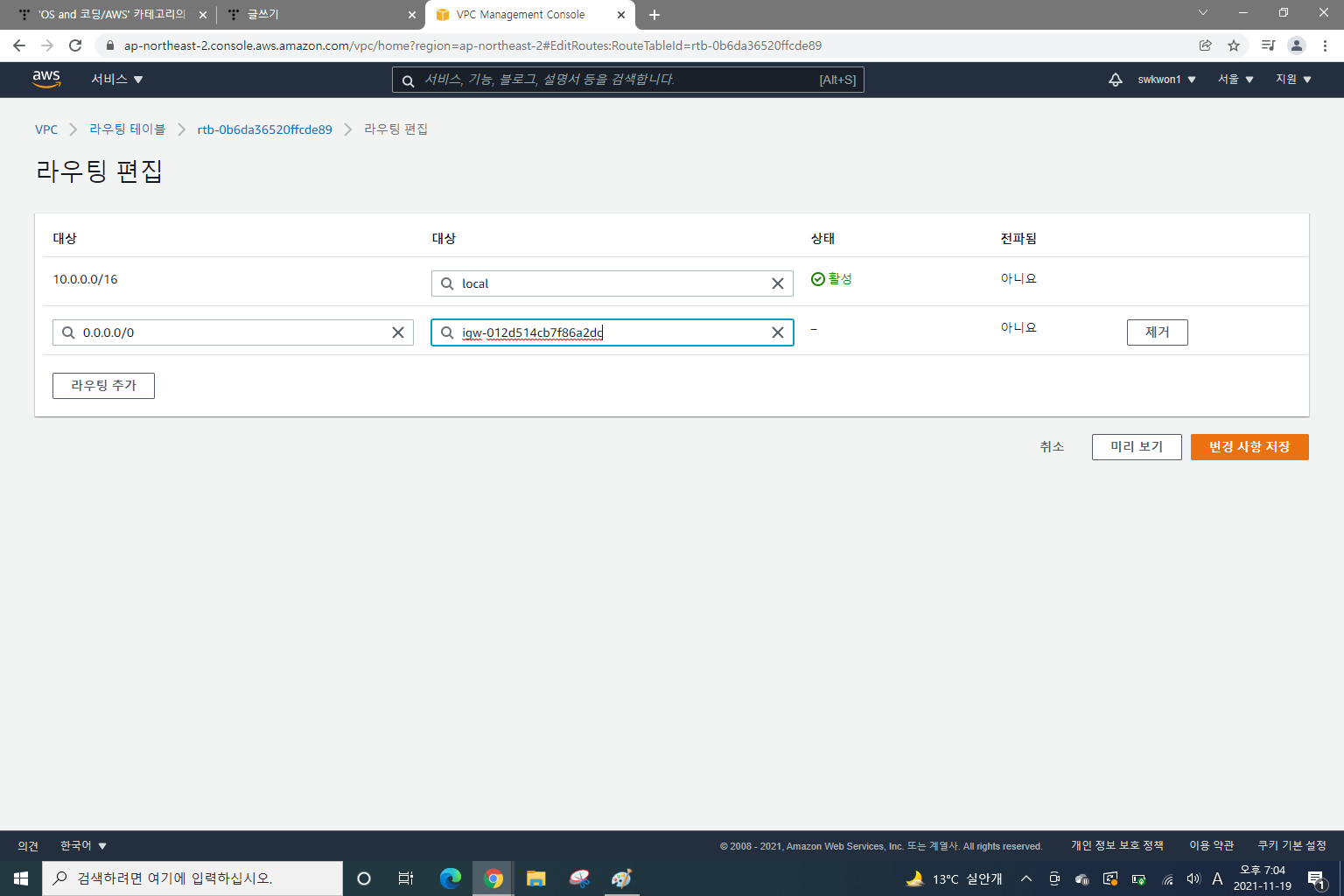

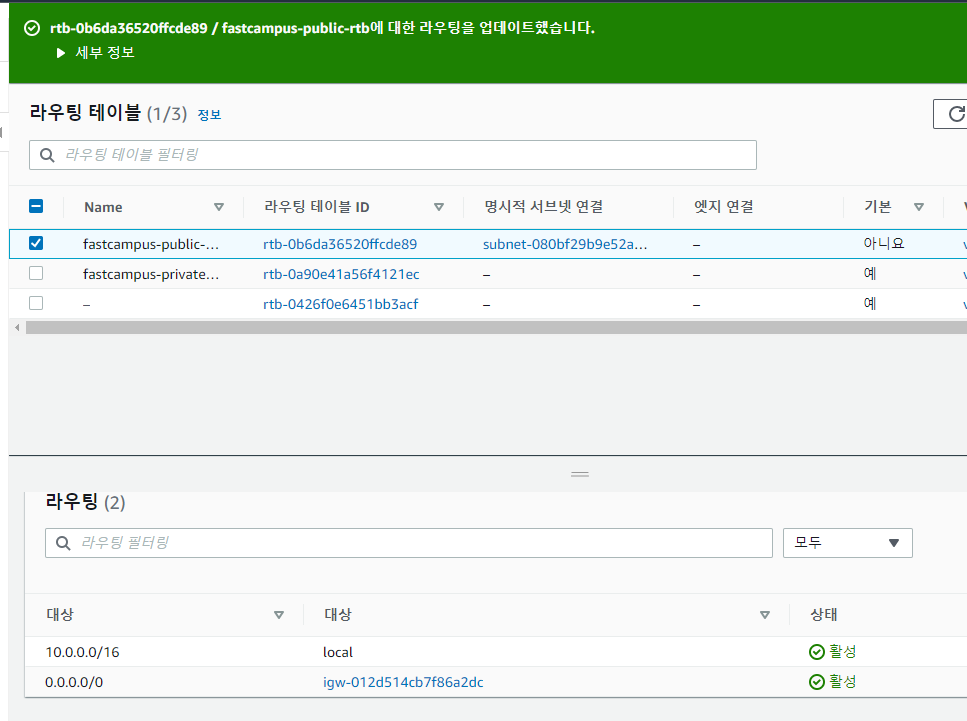

- 그러나 private routing table에서 10.0.0.0/16인 ip는 모두 local에서만 도는 것으로 규칙을 만들어 놓았음.

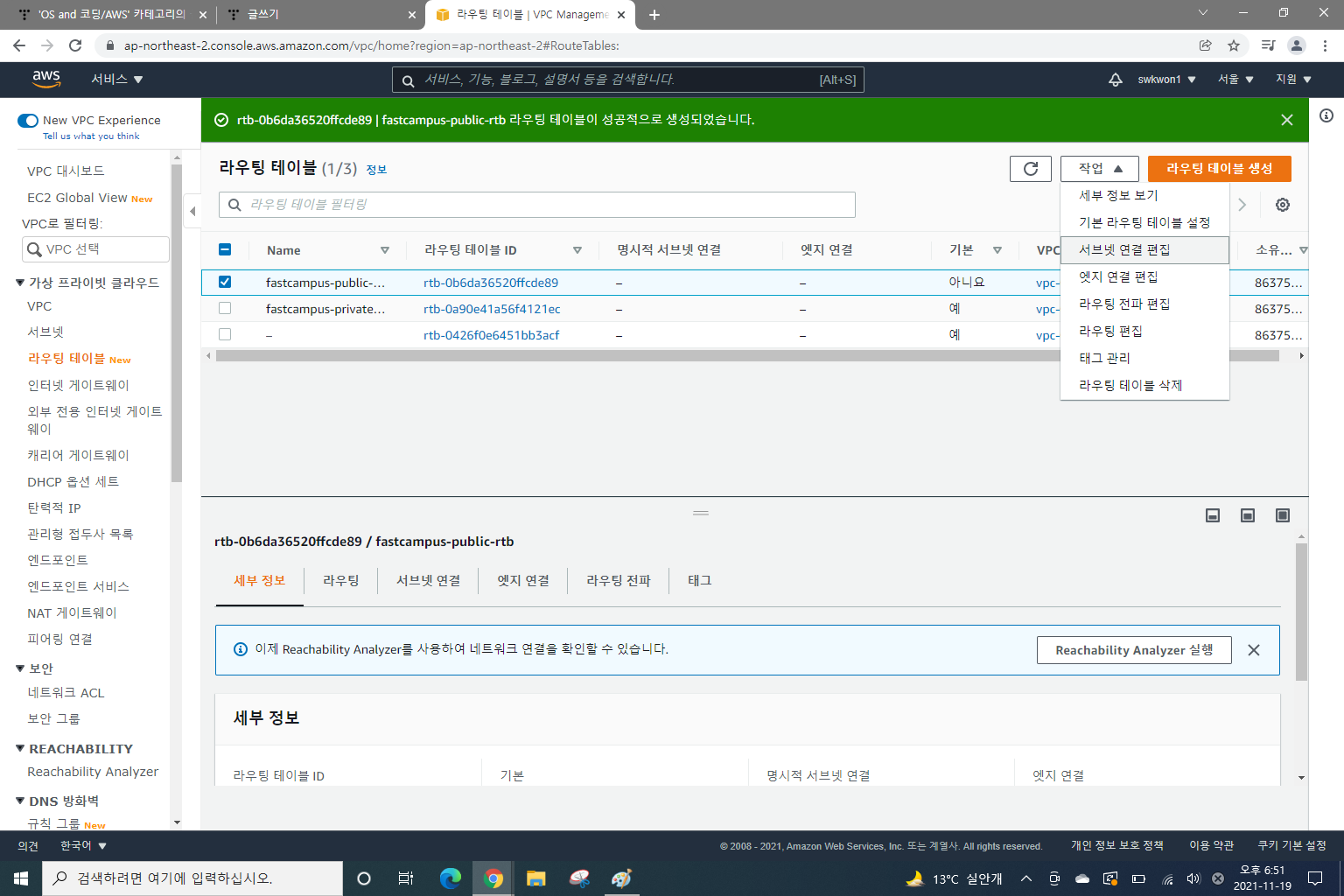

따라서

0.0.0.0/0 인 것, 즉, 기존의 규칙 외의 모든 것을 NAT 게이트웨이로 보내는 규칙을 만들어야 함.

설치하려고 했으나 나는 SSH 를 통해 Private subner에 아직 접속이 안 됨. 뭐가 문제인지 모르겠음ㅠ 어쨌든 NAT GATEWAY 생성과 정책 바꾸는 것 까지는 완료 하였다.

끝

본 포스팅은 패스트캠퍼스 환급 챌린지 참여를 위해 작성 되었습니다.

#패스트캠퍼스 #패캠챌린지 #직장인인강 #직장인자기계발 #패스트캠퍼스후기 #한 번에 끝내는 AWS 인프라 구축과 DevOps 운영 초격차 패키지 Online!

수강료 100% 환급 챌린지 | 패스트캠퍼스

딱 5일간 진행되는 환급챌린지로 수강료 100% 환급받으세요! 더 늦기전에 자기계발 막차 탑승!

fastcampus.co.kr